(Artículo ganador del Premio Universitario ESET edición 2017)

Resumen

Muchos utilizan la red Tor para sentirse más seguros en Internet, pues evita que los hackers y los gobiernos espíen en las comunicaciones privadas. ¿No es así? Esta investigación tratará de resolver esta pregunta, mostrando cómo es posible obtener información personal de Tor al montar y analizar un relay de salida. Durante el proceso, mostraré también cuán difícil es ayudar al proyecto Tor y para qué se usa habitualmente la red.

Objetivo

Analizar tráfico que viaja a través de la red Tor mediante la implementación de un nodo de salida y captura de tráfico y, en el proceso, mostrar a los lectores y usuarios novatos de dicha red para qué es usada, desmentir algunos mitos sobre la red y buscar actividad maliciosa dentro de ella. En general se pretende responder a las preguntas: ¿es la red Tor sinónimo de privacidad?, ¿es la red Tor usada exclusivamente para entrar en la “dark net”? y ¿es difícil contribuir al proyecto Tor?”.

Antecedentes

¿Qué es Tor?

La red Tor es un grupo de servidores administrados por voluntarios que ayuda a las personas a mejorar su privacidad y seguridad en la red.1 Los usuarios de Tor utilizan esta red como una serie de túneles virtuales en lugar de hacer una conexión directa entre un cliente y un servidor, por lo que permite a organizaciones e individuos compartir información en redes públicas sin comprometer su privacidad. Al usar Tor, los sitios no pueden rastrear a sus usuarios, pues realmente verían en sus registros las direcciones IP correspondientes a un nodo Tor. Asimismo, Tor cifra todos los datos enviados a través de la red.

¿Quién utiliza Tor?

Tor es utilizada por periodistas, denunciantes y disidentes para que no se les pueda rastrear.1 Asimismo es utilizada por personas en países que tienen bloqueos regionales a Internet y, de esta manera, evitar dicho bloqueo. Igualmente es usado por personas que quieren hacer uso de los “servicios cebolla” y, en general, por cualquiera que quiere mantener su privacidad.

¿Qué es un nodo Tor?

Un nodo Tor es un servidor que ayuda a la red Tor a proveer ancho de banda. Los nodos son los que forman los túneles virtuales que evitan las conexiones directas entre un cliente y un servidor. La conexión entre el cliente y la red Tor, así como todas las conexiones entre los diferentes nodos, van cifradas, por lo que no se puede analizar el tráfico en esos puntos. Un nodo puede ser usado para, simplemente, reenviar el tráfico al siguiente nodo en la conexión o, también, como un nodo de salida.

¿Qué es un nodo de salida?

Es el último nodo o servidor en el túnel virtual, por lo tanto es el que establece la comunicación directamente con los servidores finales (Por ejemplo: google.com). Este servidor se encarga de descifrar los datos que viajaron cifrados en todo el trayecto, pues tiene que ser así para que el sitio destino original sea capaz de entender la información. Es la dirección IP de este último nodo la que realmente aparecerá en los registros de los sitios visitados.

¿Qué son los servicios cebolla?

También conocidos como “hidden services” u “onion services”, representan lo que comúnmente se conoce como “Dark Net” pues no pueden ser accedidos de forma convencional y se requiere de una conexión a través de Tor. Son sitios alojados en nodos Tor (por ejemplo: https://facebookcorewwwi.onion), esto implica que no es necesario salir de la red Tor para visitarlos y, por lo tanto, el tráfico entre el cliente y el servidor siempre se encuentra cifrado. Debido a esta cualidad, los servicios cebolla no son vulnerables a ser analizados en un nodo de salida y, por lo tanto, salen del alcance de este trabajo.

Preparación del ambiente

En esta sección se explica detalladamente todo lo que se hizo para poner en marcha un nodo de salida en la red Tor.2

El primer paso fue adquirir un servidor con una dirección IP pública, por lo que se rentó un servidor virtual. Es común que los proveedores de servidores virtuales tengan prohibido explícitamente en sus políticas el instalar y configurar un nodo de Tor. Esto se debe a que es común que la red sea utilizada por atacantes para cubrir su localización, lo que implica que todas las quejas llegarán directamente al proveedor, por lo que prefieren prohibir este tipo de aplicaciones.

Por lo tanto se investigó sobre algún proveedor que no prohibiera esto. Finalmente se decidió rentar con una empresa que promete ancho de banda ilimitado (característica especialmente útil para este trabajo) y no prohíbe explícitamente el levantar un nodo Tor.

Una vez teniendo acceso al servidor, puesto que se trata de un servidor público y queda expuesto a amenazas, se llevaron a cabo tareas básicas de configuración y seguridad.

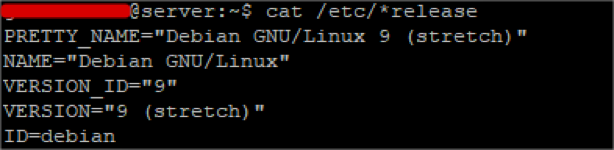

- Se instaló y configuró en un sistema operativo Debian 9.

Figura 1. Versión del sistema operativo

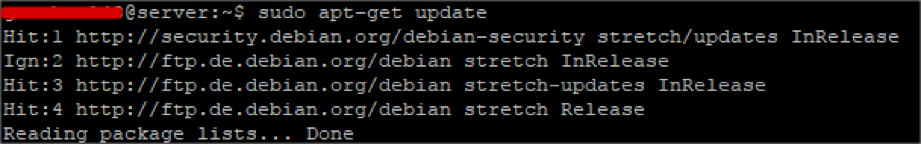

- Se hizo una actualización de los paquetes.

Figura 2. Actualización de los paquetes que se pueden instalar en el servidor

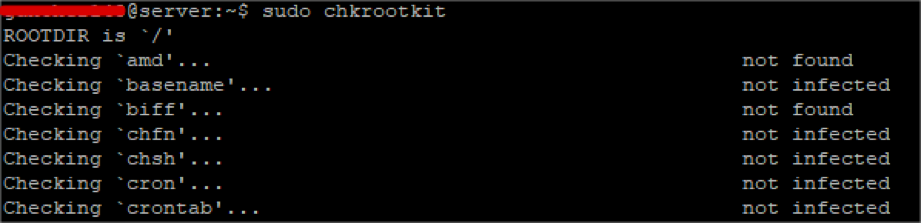

- Se instaló y usó chkrootkit para determinar si en el sistema estaba instalado algún rootkit por defecto. Al no encontrar ninguna amenaza de este estilo, se continúa normalmente con las configuraciones.

Figura 3. Ejecución de chkrootkit

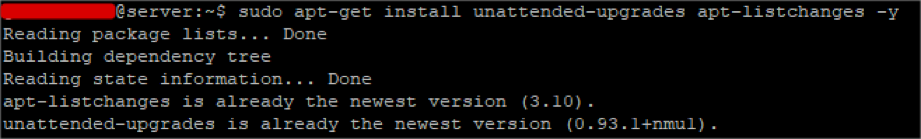

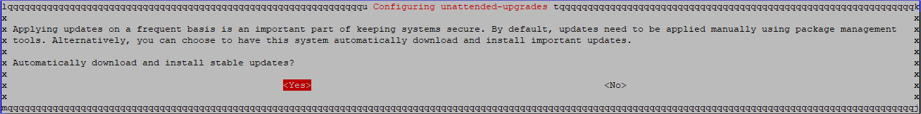

- Se instalaron y configuraron las actualizaciones automáticas de paquetes para mantener el sistema con las últimas actualizaciones de seguridad todo el tiempo.

Figura 4. Instalación de actualizaciones automáticas

Figura 5. Configuración de actualizaciones automáticas

- Se configuró SSH para no permitir conexiones al usuario root.

Figura 6. Usuario root no permitido

- Se instaló el programa tor mediante paquetes.

Figura 7. Instalación de tor

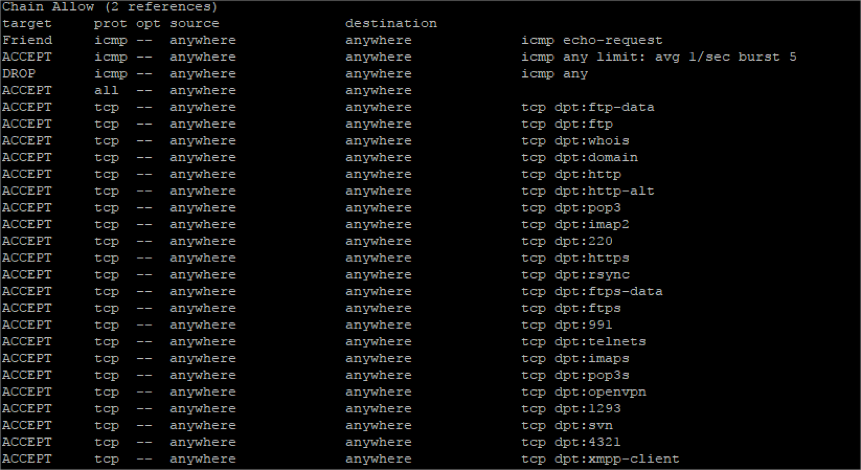

- Se configuró Tor para funcionar como un nodo de salida. Esto se logra agregando la directiva “ORPort” en el archivo de configuración de Tor (/etc/tor/torrc). El ancho de banda elegido fue de 2 MB, suficiente para ser aceptado como nodo de salida. Asimismo, se estableció una política reducida que se obtuvo a partir de las políticas propuestas en la página oficial.3 Solo se agregaron los puertos que comúnmente utilizan los chats IRC.

Figura 8. Configuración de tor

- Una vez definidos los puertos permitidos, se aplicaron las correspondientes reglas en el firewall del servidor para permitir esas comunicaciones.

Figura 9. Reglas activas en el firewall

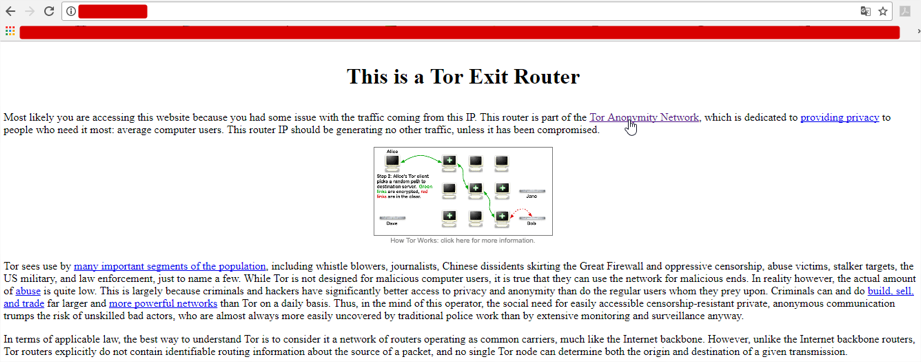

- Puesto que es común que los atacantes usen Tor para protegerse, se agregó una página explicativa en el servidor web sobre el funcionamiento de la red y el papel del servidor en ella. Esto debido a que se ha demostrado que, al estar enteradas las víctimas de que se trata de un nodo de salida Tor, las denuncias se reducen considerablemente. Dentro de la página se incluyó mi correo electrónico para recibir los correos de “abuse” y poderles dar una respuesta oportuna.

Figura 10. Servicio web con descripción del nodo

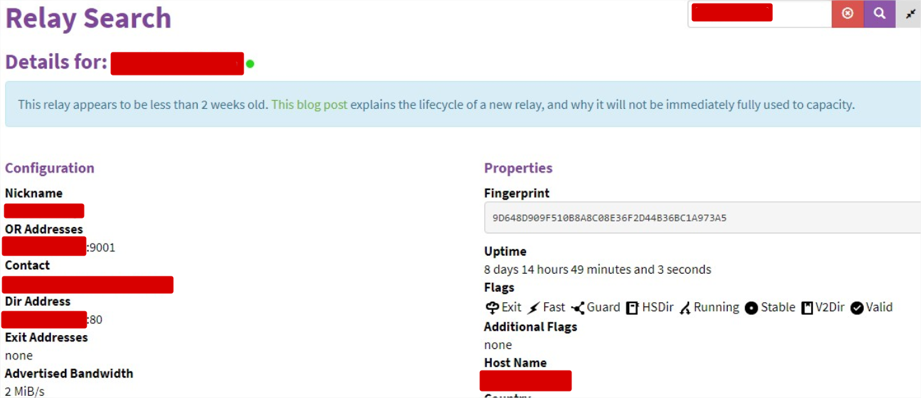

- Una vez teniendo listo todo lo anterior, solo fue cuestión de tiempo para que la red nos aceptara como un nodo de salida. Automáticamente se hacen pruebas para ver si el nodo no está redirigiendo tráfico a otros sitios o cambiando las consultas DNS y si tiene ancho de banda suficiente, entre otras pruebas.

- Se puede revisar fácilmente si está aceptado como un nodo de salida en la página de búsquedas [4] de Tor, pues muestra todas las características del nodo, incluida la bandera “exit” en caso de ser aceptado como un nodo de salida.

Figura 11. Descripción del nodo en la página oficial

- A continuación se muestra el comando utilizado para hacer la captura de tráfico. Se decidió hacer un archivo nuevo cada hora, con el fin de evitar que tuvieran tamaños excesivos. Asimismo, solo se captura lo que sale de nuestra dirección IP y se excluye nuestra conexión por SSH.

Figura 12. Comando para capturar tráfico

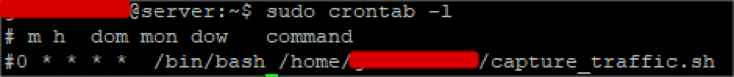

- Se creó una nueva tarea en cron para ejecutar el script de la ilustración 12 cada hora.

Figura 13. Tarea programada para capturar tráfico

Análisis de hosts conectados

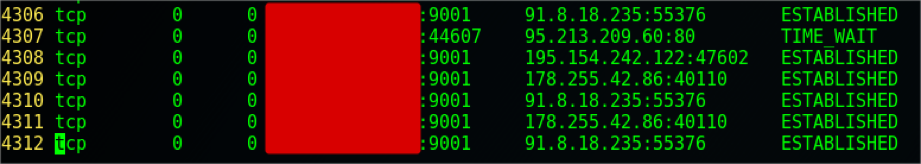

El objetivo de este análisis es obtener información de primera mano de los hosts con los que se está comunicando el servidor. La información de los hosts fácilmente se obtiene con el comando netstat y se puede hacer un filtro de las direcciones IP correspondientes a otro nodo Tor y un servidor común y corriente.

Como se determinó en el archivo de configuración de Tor, el puerto 9001 se usa para las comunicaciones con otros servidores Tor. Por lo tanto, cualquier conexión que inicie con un puerto diferente corresponde a una conexión establecida con un servidor común. Como se puede ver en la ilustración 14, existen más de 4,300 conexiones simultáneas.

Figura 14. Salida de netstat que muestra conexiones

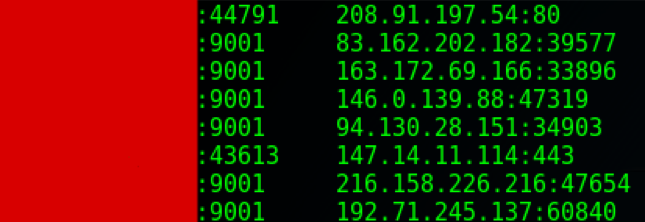

Al ejecutar el comando awk '{print $4 "\t"$5}' netstat.txt se puede filtrar los datos del archivo para obtener únicamente las direcciones IP y puertos de los hosts.

Figura 15. Hosts conectados

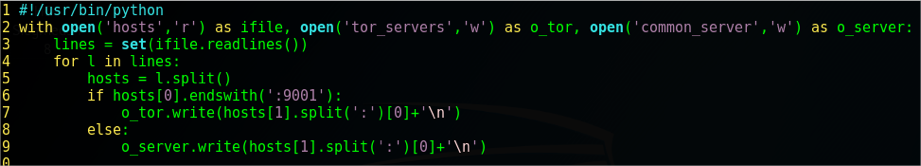

Teniendo la información anterior, se puede crear un script como el siguiente para escribir en archivos separados los hosts que pertenecen a la red Tor (los que salen del puerto 9001 de nuestro servidor) y los hosts que son servidores comunes, es decir, los visitados por los usuarios de la red.

Figura 16. Script para filtrar hosts conectados

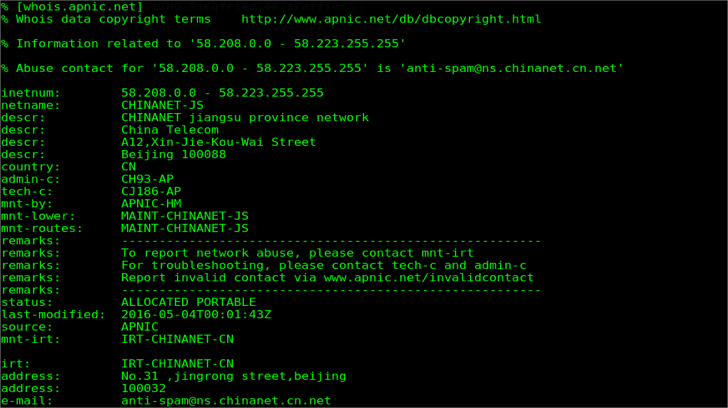

Una vez teniendo por separado las direcciones IP de servidores que pertenecen a la red Tor y de los que no pertenecen, podemos ejecutar comandos como whois de forma secuencial y obtener información de cada uno. Haciendo esto puede ser que se encuentre mucha o poca información; en este caso, podemos determinar que se están buscando páginas que se encuentran alojadas en China.

Figura 17. Información de un host visitado

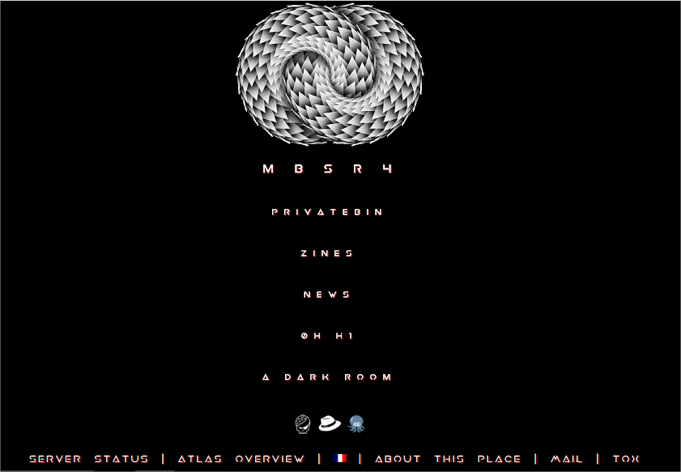

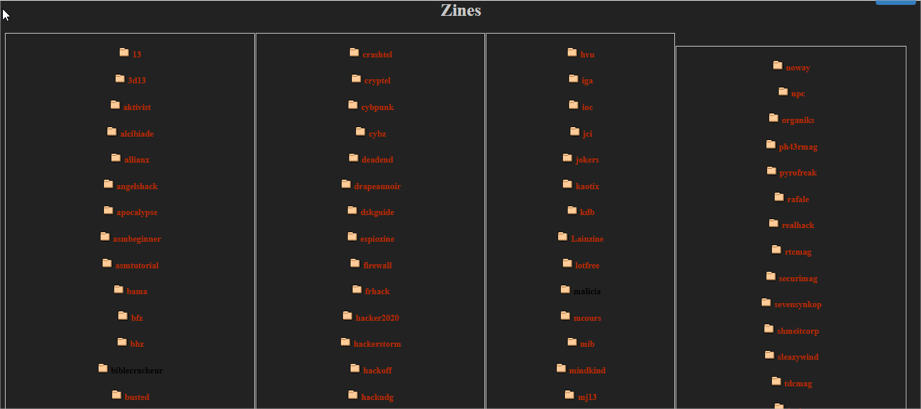

Se puede obtener la misma información de las direcciones correspondientes a los demás nodos usando el comando whois y, haciendo una búsqueda un poco más profunda, se puede determinar qué tipo de organizaciones o personas son las que apoyan en mayor o menor medida el proyecto Tor. Por ejemplo, es común encontrar páginas cuyo principal tema es la seguridad informática apoyando con un nodo, como se ve en las ilustraciones 18 y 19. Se recuerda que es posible que cualquier nodo Tor podría estar alojando un hidden service (sitio .onion), pero esto no se puede determinar con este tipo de análisis.

Figura 18. Sitio web de un nodo Tor

Figura 19. Sitio web de un nodo Tor 2

Análisis del tráfico

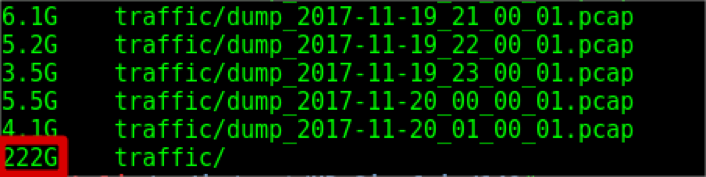

Se capturaron 222 GB de tráfico de red en 48 horas, repartidos en 48 archivos en formato pcap. Esto significa un promedio de 4.6 GB de tráfico por hora. Lo que demuestra que la red es aún muy utilizada y aunque esta cantidad de tráfico es poco (en comparación con los más de 100 Gbits/s que viajan por la red),5 se considera como tráfico suficiente para ser analizado.

Figura 20. Capturas de tráfico y su tamaño

Consultas DNS

Sitios más buscados

El objetivo de este análisis es mostrar los sitios más comúnmente visitados por los usuarios de Tor. Para obtener esta información, se hace un filtro con tshark, el cual permite obtener los nombres de dominio que fueron consultados. Para automatizar la búsqueda en todos los archivos pcap, se hizo un script sencillo.

Figura 21. Comando para obtener peticiones DNS

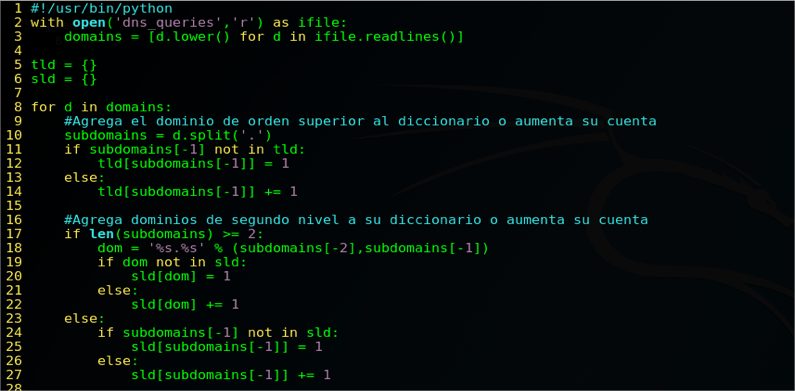

En total se hicieron 53,433 consultas DNS en aproximadamente diez horas. Se desarrolló un script en Python que permite obtener los dominios de nivel superior y segundo nivel más buscados (top 15) y mostrarlos gráficamente.

Figura 22. Script para obtener la cuenta de dominios

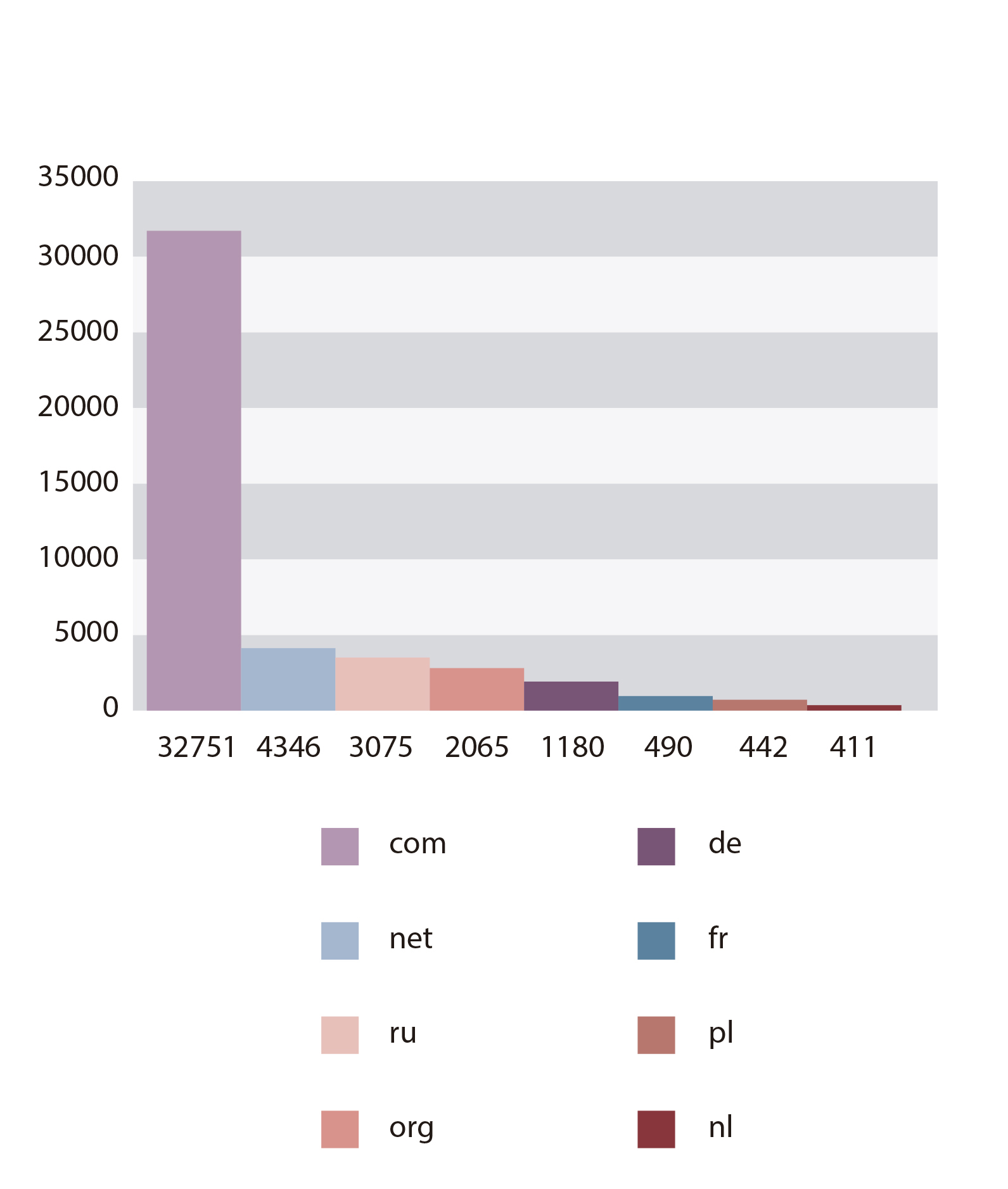

Se observa que “com” es el TLD más buscado, sin embargo, sorprende que “ru” ocupa el tercer lugar, lo que demuestra que los sitios rusos son un objetivo regular de los usuarios de la red.

Figura 23. Top de búsquedas de dominio de nivel superior

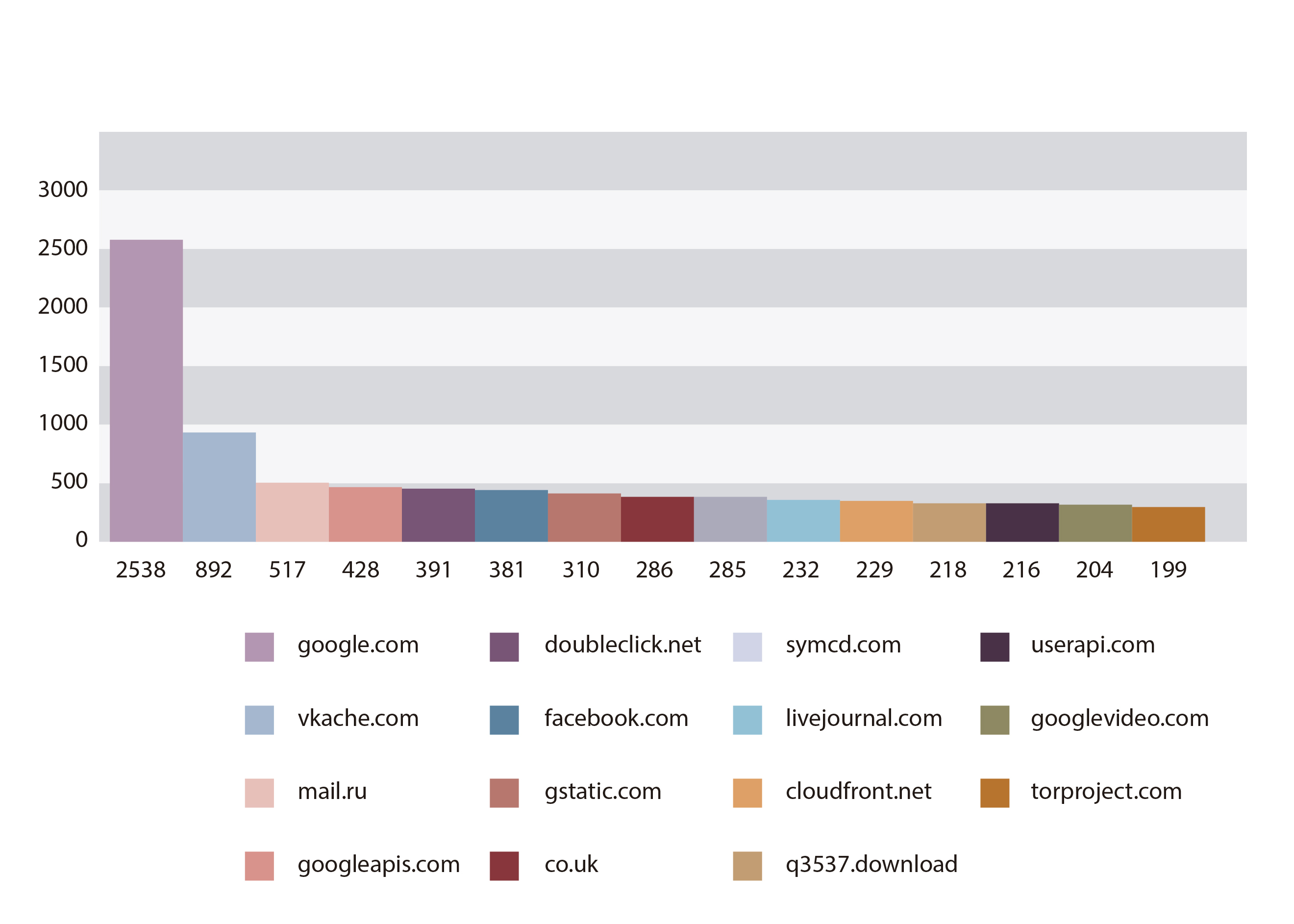

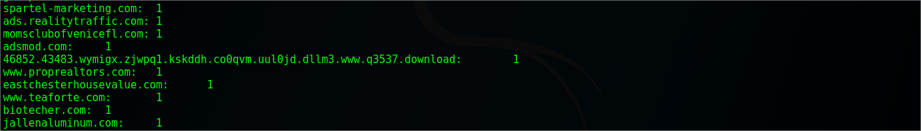

En cuanto a los nombres de dominio hasta el segundo nivel, hay que destacar que se trata de dominios comunes como facebook.com y google.com. Sin embargo hay dominios extraños como q3537.download.

Figura 24. Top de búsquedas de dominios hasta segundo nivel

Búsqueda de actividad maliciosa

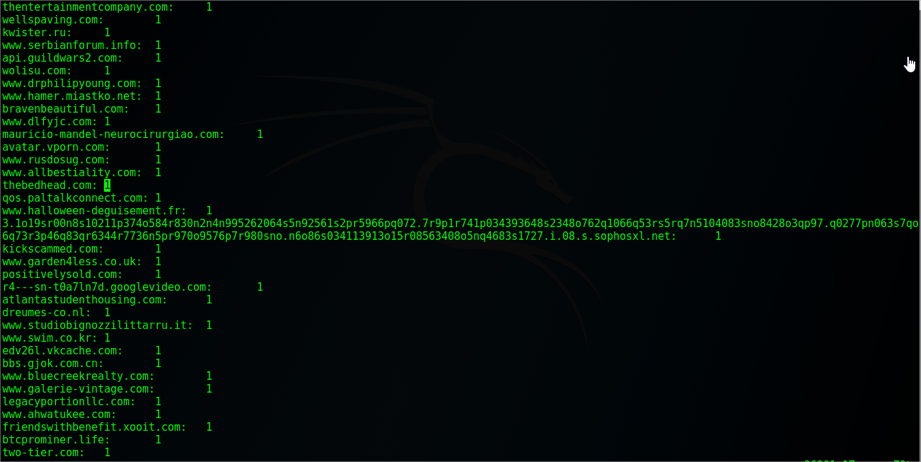

Como se puede ver en las gráficas anteriores, la mayor cantidad de consultas se hace hacia sitios comunes, sin embargo, revisando los dominios se puede encontrar sitios extraños o poco comunes. En estos casos se procedió a obtener más información de dichos dominios a través del sitio Virus Total, el cual se encarga de analizar archivos y sitios en busca de malware.

El primero en analizarse llamó mi atención, pues es un dominio con una longitud muy grande, algo que es muy poco común. Sin embargo, no fue detectado como un dominio malicioso en Virus Total.

Figura 25. Algunos dominios consultados

Figura 26. Análisis en Virus Total de dominio sospechoso

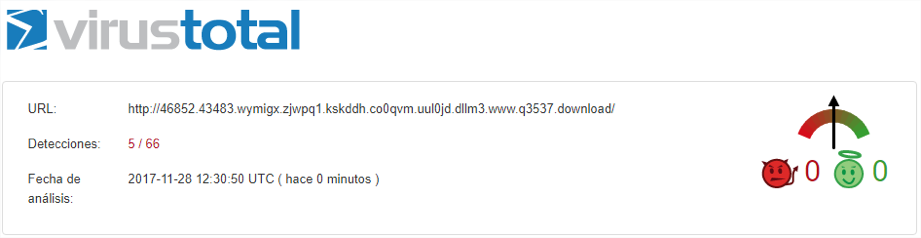

El segundo dominio analizado llamó mi atención pues, además de ser más largo que el resto de los dominios encontrados, termina en “download”, dando una referencia a que se trata de una página de descargas. En este caso sí fue determinado como un sitio malicioso por 5 escáneres.

Figura 27. Algunos dominios consultados

Figura 28. Análisis en Virus Total de dominio sospechoso

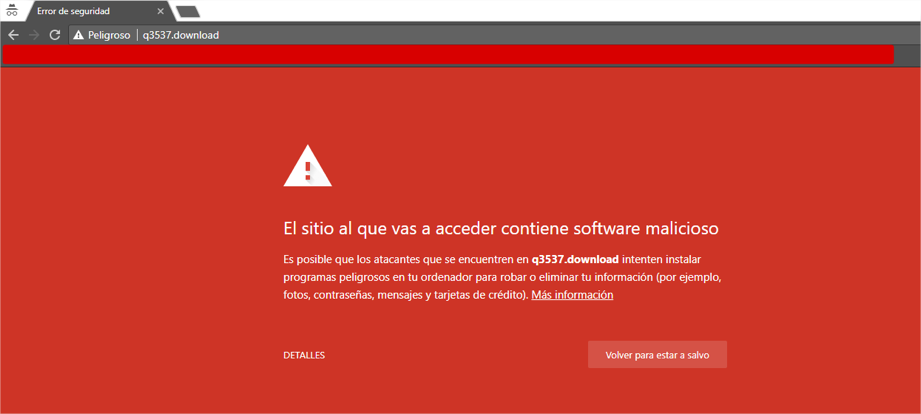

Puesto que con el script de Python se determinó que q3537.download fue uno de los dominios más veces buscado, llamó mi atención aún más. Se accedió a través de un navegador y, efectivamente, es anunciado por el navegador como un sitio malicioso. Se pasó por alto la advertencia para ver el contenido del sitio y resultó ser una página en idioma chino.

Figura 29. Advertencia en navegador sobre sitio malicioso

Figura 30. Página principal de sitio malicioso

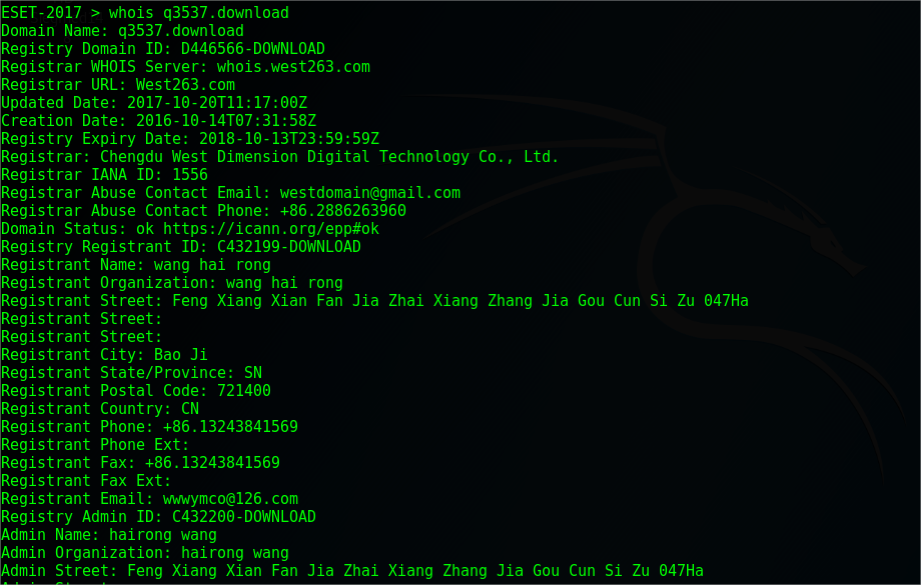

Se volvió a utilizar el comando whois, pues de esta forma se puede encontrar información que podría ser útil para advertir que el sitio está siendo utilizado para difundir malware. Sin embargo eso sale del objetivo del proyecto y se decidió terminar aquí.

Figura 31. Información registrada del sitio malicioso

Dominios mexicanos

Se investigó qué tipo de sitios son los que los mexicanos buscan. Esto no es una aseveración definitiva, pues un mexicano podría buscar cualquier tipo de sitios y un extranjero podría buscar sitios mexicanos por cualquier razón. Aun así, no deja de ser un poco interesante y divertido.

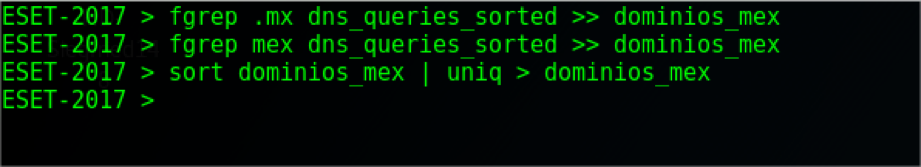

Se hizo un filtro de todos los dominios usando las cadenas “.mx” y “mex”.

Figura 32. Comandos para filtrar dominios mexicanos

El resultado se muestra a continuación, siendo “www.correosdemexico.gob.mx” y “www.amazon.com.mx” los dominios más consultados.

| Dominio | Consultas | Dominio | Consultas |

|---|---|---|---|

| app.cfe.gob.mx | 1 | sevenservice.com.mx | 1 |

| arxbuysell.com.mx | 1 | terra.com.mx | 1 |

| bclegalconsulting.com.mx | 1 | themexicantaco.org | 1 |

| blogs.eluniversal.com.mx | 1 | transexualesmexico.net | 1 |

| cdn.mxpnl.com | 6 | unidep.mx | 1 |

| chorizomexicano.biz | 1 | vertelenovelasyseries.blogspot.mx | 1 |

| com.mx | 1 | whois.mx | 1 |

| folex.com.mx | 1 | www.actbc.mx | 1 |

| grupocyc.mx | 1 | www.amazon.com.mx | 24 |

| hospedame.mx | 1 | www.audioonline.com.mx | 1 |

| ibotana.mx | 1 | www.correosdemexico.gob.mx | 31 |

| jimaja.com.mx | 1 | www.costco.com.mx | 1 |

| jumpseller.mx | 1 | www.dimercom.mx | 1 |

| koolteck.com.mx | 1 | www.elfinanciero.com.mx | 1 |

| livinginthemexicancaribbean.com | 1 | www.fiestasmexicanas.net | 1 |

| mexashare.com | 1 | www.filosofia.mx | 1 |

| mexicolindojewelry.com | 1 | www.homedepot.com.mx | 1 |

| nextme.mx | 1 | www.i-m.mx | 1 |

| oarsa.mx | 1 | www.iscor.com.mx | 1 |

| paginas.seccionamarilla.com.mx | 2 | www.lamudi.com.mx | 1 |

| p.ato.mx | 1 | www.linio.com.mx | 1 |

| quicksteptelcomgimex.com | 1 | www.medicinatradicionalmexicana.unam.mx | 1 |

| s.ato.mx | 2 | www.mxdout.com | 1 |

| scientologymexico.org | 1 | www.sams.com.mx | 1 |

| segurodeviajero.mx | 1 | www.transexualesmexico.net | 1 |

Análisis de flujos: tcpflow

Un flujo se refiere a todas las comunicaciones establecidas entre la misma dirección IP origen y la misma dirección IP destino. Esto vuelve más fácil el mostrar cuáles son las direcciones IP que más datos transmitieron, así como los protocolos más usados a través del nodo. Para lograr este objetivo, se utilizó el programa tcpflow.

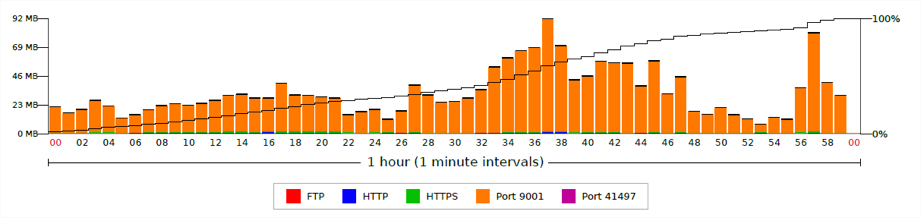

Para el primer análisis, se usó el archivo dump_2017-11-19_00_01.pcap, el cual tiene un tamaño de 1.9 GB y contiene el tráfico en esa hora en particular.

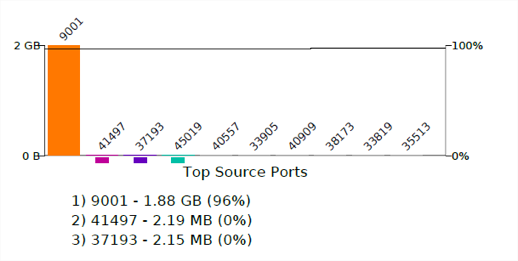

Se puede observar que la mayor parte del tráfico, por mucho, corresponde al puerto 9001. Como bien recordaremos, este es el puerto configurado para establecer las comunicaciones con otros nodos de la red. Esto nos dice que prácticamente la mayor parte del tráfico que redirigimos no va hacia hosts finales a pesar de ser un nodo de salida.

Figura 33. Protocolos más usados por minuto

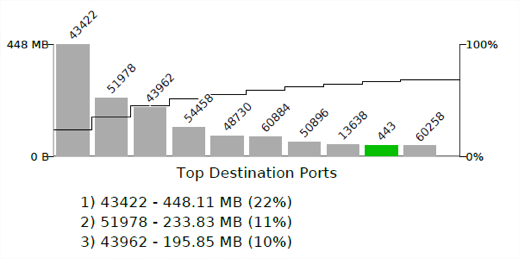

A continuación, se puede ver el top de puertos origen y puertos destino. Esto corrobora la información, pues el puerto origen más usado fue el 9001 y en los puertos destino solo figura el 443 de los puertos bien conocidos.

Figura 34. Puertos destino más comunes

Figura 35. Puertos origen más comunes

Se procedió a hacer un filtro sobre una captura diferente, en este caso se eligió el archivo dump_2017-11-20_06_00_01.pcap el cual originalmente tenía un tamaño de 4.9 GB y después de filtrar todo el tráfico correspondiente al puerto 9001, resultó un archivo de 220 MB.

Ahora es más evidente la cantidad de tráfico que viaja cifrado con respecto al que viaja no cifrado dentro de la red. Si bien sí hay una gran cantidad que viaja cifrado, es preocupante ver que sigue habiendo un porcentaje alto de tráfico que no lo hace.

Figura 36. Protocolos más usados por minuto

Puesto que se eliminó el tráfico correspondiente al enrutamiento de la red, se puede ver cuáles fueron las direcciones que más tráfico generaron durante esa hora en particular, así como una mejor vista de los protocolos mayormente usados.

Figura 37. Puertos origen más comunes

Figura 38. Direcciones destino más comunes

Análisis de flujos: tcpdstat

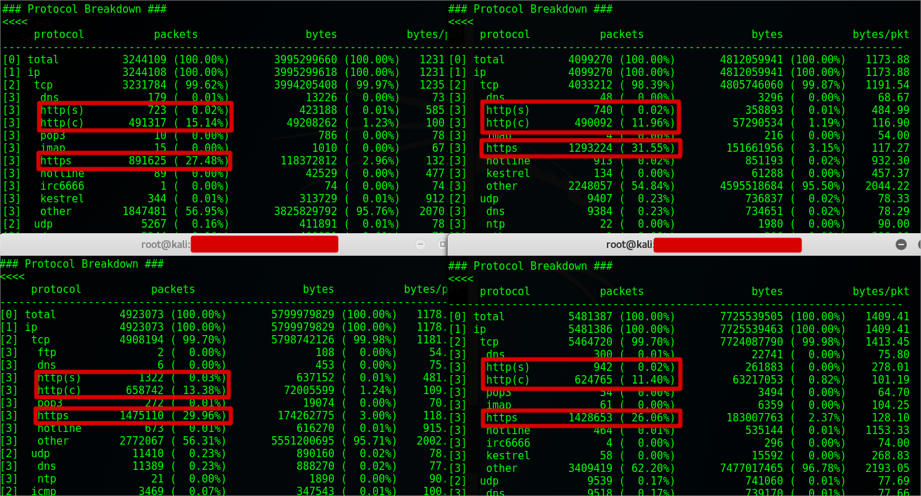

Para complementar el análisis anteriormente hecho, se decidió usar un programa un tanto antiguo pero muy útil: tcpdstat. Este programa nos ofrece de forma rápida y concisa un desglose de los protocolos más usados.

Esto nos sirve para determinar cuánto tráfico puede recibir o enviar un solo host y ver cuáles son las costumbres de los usuarios dentro de la red. Para este análisis se usaron los archivos dump_2017-11-19_11_00_01.pcap (3.8GB), dump_2017-11-19_18_00_01.pcap (4.6 GB), dump_2017-11-20_14_00_01.pcap (5.5 GB), y dump_2017-11-20_08_00_01.pcap (7.3GB). Hay que recordar que estas capturas contienen mucho tráfico correspondiente al puerto 9001 (enrutamiento de Tor).

Figura 39. Resultado de tcpdstat en cuatro capturas

En este análisis se puede comprobar que, si bien hay una buena parte del tráfico cifrado, aproximadamente 30% del tráfico de navegación de los usuarios corresponde a HTTP y no a HTTPS. Esto significa que sería muy sencillo para cualquiera que instale y configure un nodo de salida obtener una gran cantidad de información de los usuarios, como veremos a continuación.

Figura 40. Resultado de tcpdstat en cuatro capturas

Análisis de tráfico HTTP: Wireshark

El objetivo del trabajo a partir de esta sección es demostrar qué tan fácil podría ser para un administrador de un nodo de salida obtener información sensible de las personas que utilizan Tor.

Esta parte del análisis se comenzó usando una herramienta muy conocida: Wireshark, debido a su gran popularidad para el análisis de tramas y por todas las características que provee.

A continuación, veremos que existen herramientas que automatizan la extracción de datos que, para un atacante o analista de seguridad, son mucho más útiles. Sin embargo, no está de más probar con una herramienta tan popular para demostrar claramente el análisis llevado a cabo.

Se aplicó un filtro para mostrar únicamente el tráfico HTTP y, para mi sorpresa, una de las primeras cosas en aparecer fue un par de credenciales de un formato de registro de un sitio.

Figura 41. Credenciales encontradas en Wireshark

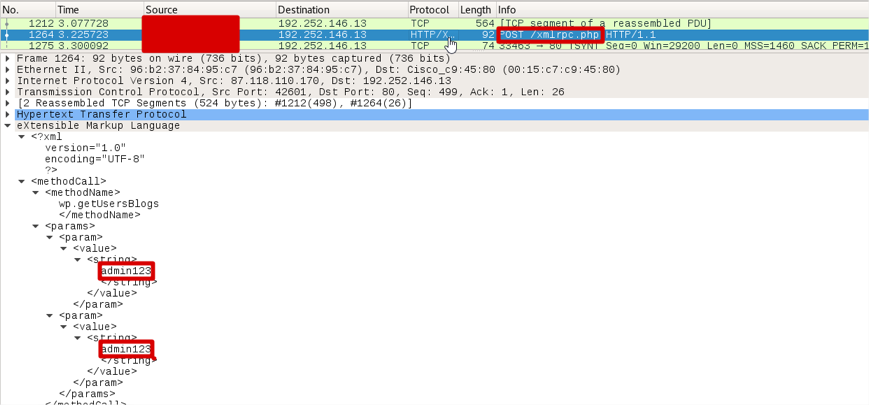

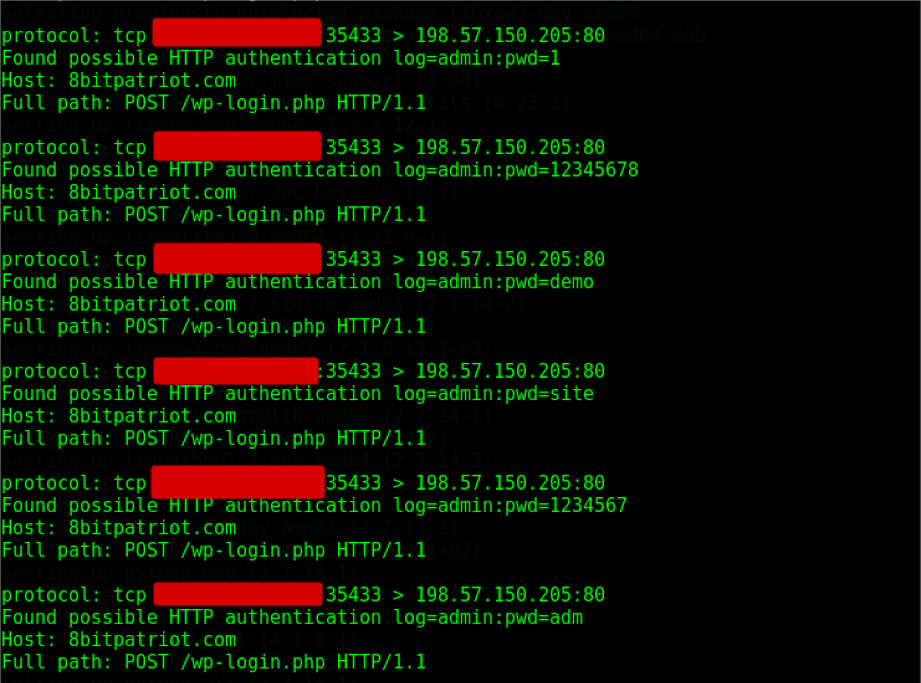

En no muchos paquetes posteriores, se encontró con algo que bien podría ser considerada una situación similar. Inicios de sesión (o mejor dicho: intentos de inicio de sesión) a través del archivo xmlrpc.php que se encuentra activo por defecto en los sitios construidos con el gestor de contenidos (CMS) Wordpress.

Claramente se trata de un ataque de fuerza bruta al sitio mostrado, pues se encontraron muchos intentos para ingresar en esta captura de tráfico.

Figura 42. Ataque de fuerza bruta en Wireshark

Figura 43. Ataque de fuerza bruta en Wireshark 2

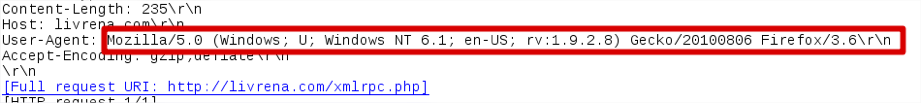

Además de probar repetidamente con muchas combinaciones diferentes, el atacante también suele cambiar el agente de usuario (HTTP User-Agent) en las diferentes peticiones en un esfuerzo de evitar ser bloqueado por la página atacada, lo cual solo confirma que se trata de este tipo de ataque.

Figura 44. User-Agent en fuerza bruta

Figura 45. User-Agent en fuerza bruta 2

Figura 46. User-Agent en fuerza bruta 3

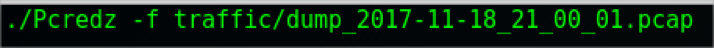

Extracción de contraseñas: Pcredz

Puesto que en general son archivos muy grandes, continuar con la búsqueda de información sensible usando Wireshark no es viable. Por lo tanto se decidió usar una herramienta que automatice la extracción de este tipo de datos [6] y así poder determinar qué tanta información importante y sensible viaja de forma insegura a través de esta red.

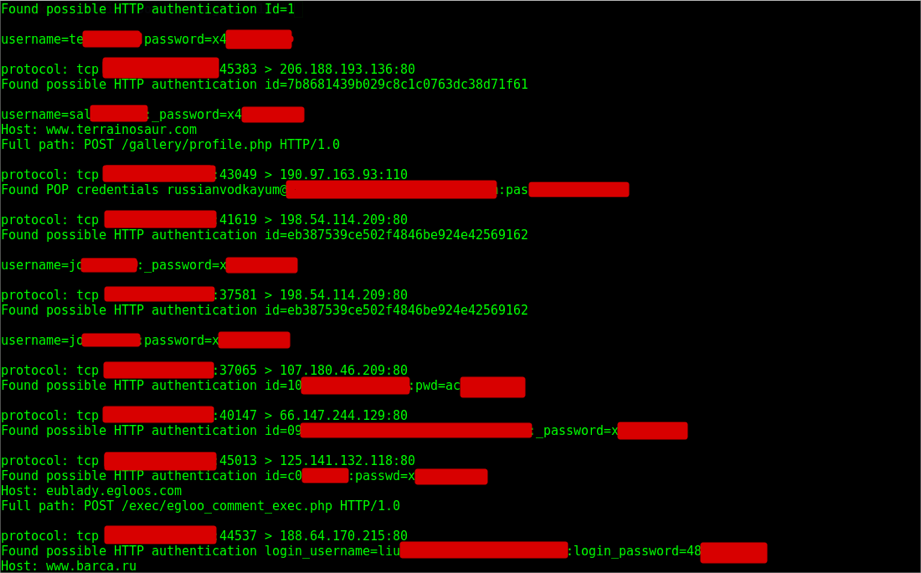

Se ejecutó Pcredz y se seleccionó la captura dump_2017-11-18_21_00_01.pcap. Una vez que se ejecuta el programa se registran todas las posibles credenciales en un archivo de texto.

Figura 47. Ejecución de Pcredz

Se repitió el proceso con tres capturas más y la situación en general es alarmante. No intenté determinar si eran credenciales válidas, pues eso sale completamente del alcance de este trabajo, sin embargo, se encontraron más de 300 posibles credenciales en solo cuatro horas.

Figura 48. Credenciales obtenidas con Pcredz

En esta herramienta también se encontraron ataques de fuerza bruta a un sitio construido con Wordpress. Si bien esto claramente modifica la cifra antes mencionada (más 300 credenciales en cuatro horas), cabe resaltar que no cambia por mucho, pues estos ataques están lejos de ser exhaustivos. Esto debido a que se probaron únicamente contraseñas por defecto o muy débiles.

Figura 49. Ataque de fuerza bruta encontrado con Pcredz

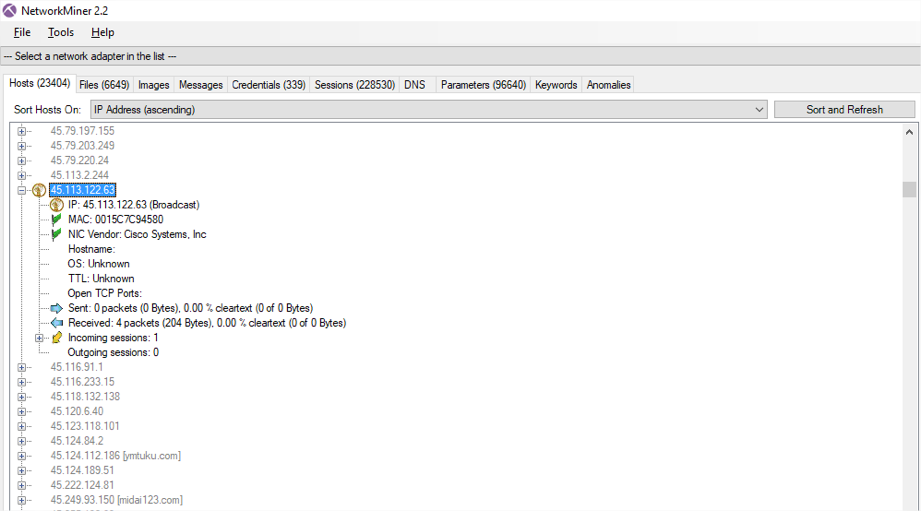

Extracción de información: Network Miner

Anteriormente ya se extrajo información sensible que viajó a través del nodo, sin embargo, el programa Network Miner [7] facilita la extracción de archivos y provee muchos datos en un formato fácilmente entendible. Por ejemplo, muestra todos los hosts que se encuentran en determinada captura, así como información detallada de ellos.

Figura 50. Hosts encontrados en una captura

Una de las características que implementa este programa es la extracción de credenciales. No lo hace tan bien como PCredz, pero obtiene mucha información que fácilmente podría utilizar un atacante, como los identificadores de sesión y de esta manera hacer un secuestro de sesión.

Figura 51. Información sensible de una captura

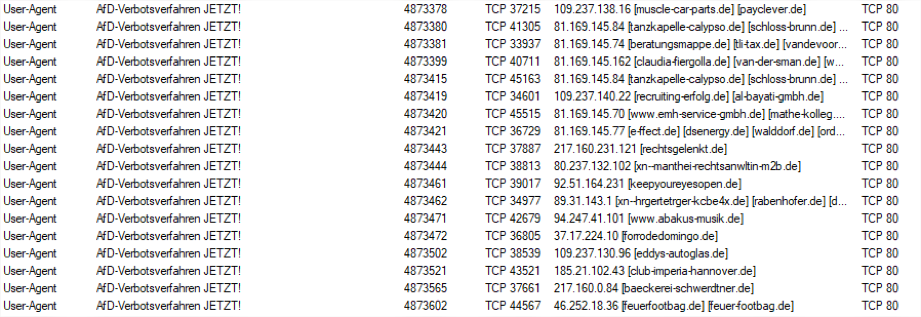

Se hizo una extracción de todas las cabeceras HTTP y en particular de los agentes de usuario (HTTP User-Agent), con el fin de encontrar actividad maliciosa. Esto en razón de que pueden encontrarse campañas de atacantes que se diferencian mediante esta cabecera. Asimismo, es posible encontrar actividad de malware que tenga un agente de usuario muy particular.

En general los agentes de usuario encontrados son bastante comunes (sin que esto signifique que sea tráfico no malicioso). Por otro lado, fue común encontrar el agente “AfD-Verbotsverfahren JETZT!”, que no corresponde a una campaña de ataques o de malware, sino a una campaña para enviar un mensaje político.[8]

Figura 52. Agente de usuario de una campaña política

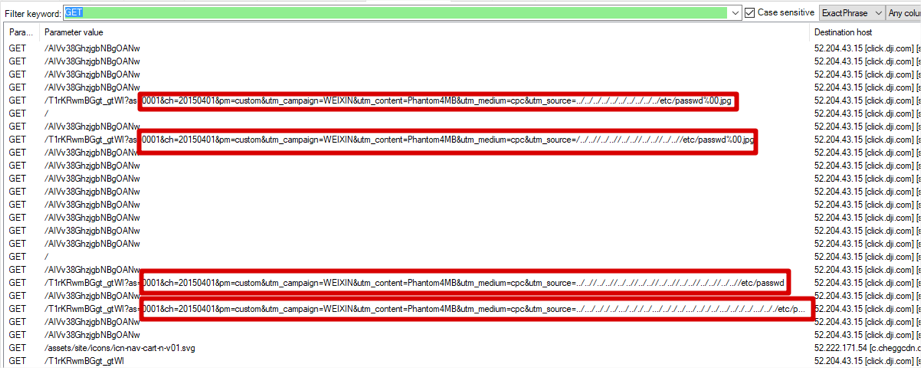

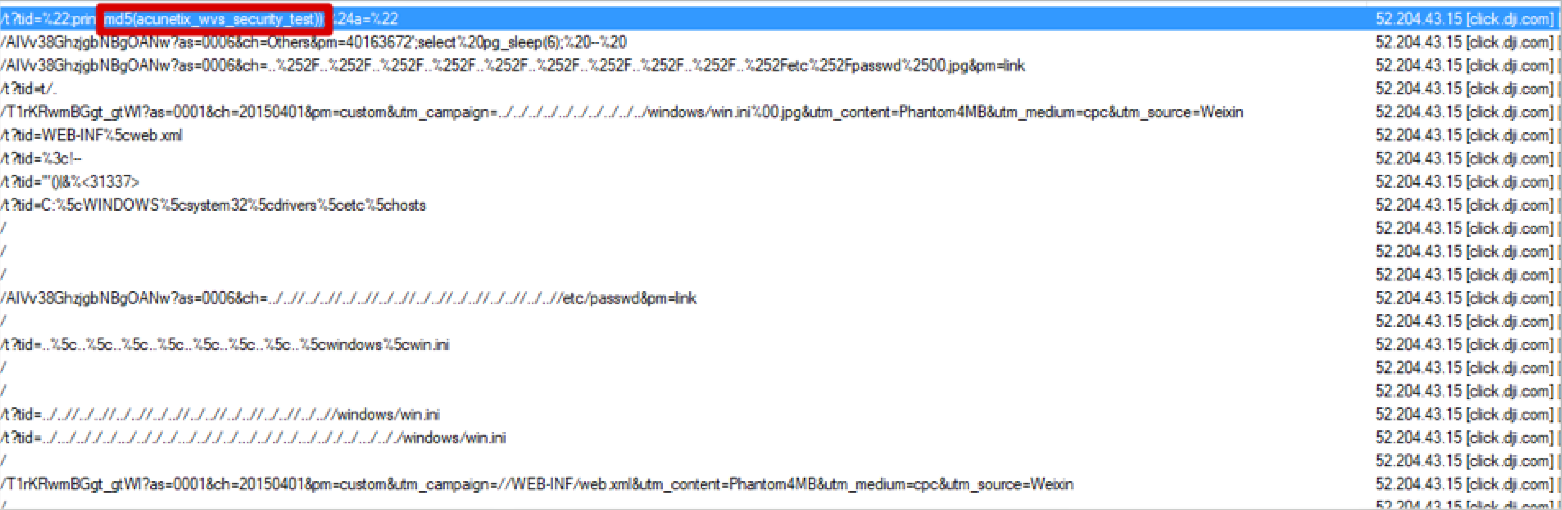

Del mismo modo se extrajeron las peticiones GET hechas en diferentes capturas. Fue relativamente rápido encontrar un escaneo de vulnerabilidades hecho con Acunetix, que intenta ver si un servidor es vulnerable a SQL injection y a local file inclusion, entre otras vulnerabilidades.

Figura 53. Escaneo de vulnerabilidades

Figura 54. Escaneo de vulnerabilidades

Conclusiones

La red Tor es una red ampliamente usada que ayuda a muchas personas en diferentes situaciones que necesitan mantener su privacidad un poco mejor protegida. Se demostró que no es difícil instalar y configurar un nodo Tor y que, si alguien quisiera apoyar con un poco de ancho de banda para ayudar a estas personas, fácilmente puede lograrlo. Además, podría ser útil implementarlo para los investigadores de seguridad, ya que es un buen método para hallar actividad maliciosa en la red, así como campañas de ataques y, con algo de suerte, nuevas familias de malware.

En cuanto al uso que se le da a la red, si bien no se puede determinar el tráfico dirigido a los hidden services, está claro que la red está lejos de ser exclusiva para eso. Se encuentra todo tipo de sitios que pueden ser visitados en cualquier navegador, en cualquier lugar. Eso sí, las visitas a estos sitios son de todo tipo: escaneos de vulnerabilidades, ataques de fuerza bruta, campañas políticas, descargas de malware y navegación común.

El punto más importante de toda la investigación trata sobre la privacidad en esta red. Usar Tor está muy lejos de ser sinónimo de privacidad si no se hace con el cuidado adecuado. Quedó demostrado que en un nodo de salida administrado por un atacante o un gobierno, fácilmente se pueden extraer todo tipo de archivos, contraseñas, cookies y cualquier tráfico que no se encuentre cifrado. Esto debe convencer al lector que, si planea usar Tor para mantenerse privado, debería tener cuidado y asegurarse de viajar solo a sitios seguros usando las versiones seguras de los protocolos, como por ejemplo HTTPS, SSH o IMAPS.

Referencias

1. Tor (s/f). Tor: Overview. Recuperado el 10 de noviembre de 2017, de https://www.torproject.org/about/overview.html.en

2. Antonios A. Chariton (2016). Running a Tor Exit Node for fun and e-mails. Recuperado el 10 de noviembre de 2017, de https://blog.daknob.net/running-a-tor-exit-node-for-fun-and-e-mails/

3. Tor (s/f). Reduced Exit Policy. Recuperado el 14 de noviembre de 2017, de https://trac.torproject.org/projects/tor/wiki/doc/ReducedExitPolicy

4. Tor (s/f). Traffic. Recuperado el 14 de noviembre de 2017, de https://metrics.torproject.org/bandwidth.html

5. Tor (s/f). Relay Search. Recuperado el 16 de noviembre de 2017, de https://metrics.torproject.org/rs.html

6. Igandx (s/f). PCredz. Recuperado el 20 de noviembre de 2017, de https://github.com/lgandx/PCredz

7. Netresec (s/f). NetworkMiner. Recuperado el 20 de noviembre de 2017, de http://www.netresec.com/?page=NetworkMiner

8. Marius. (2017). TOR VS. AFD - NSA STYLE. Recuperado el 22 de noviembre de 2017, de https://marius.bloggt-in-braunschweig.de/2017/10/09/politische-kampagnen-aus-dem-tor-netz/

Si quieres saber más, consulta:

- La red Tor como elemento de privacidad en nuestras vidas

- Mitos y realidades de la Internet profunda

- WannaCry: ataque mundial y consideraciones sobre ciberseguridad