El ataque de MITM por sus siglas en inglés (Man in the middle), consiste en intervenir la comunicación que establecen dos partes entre ellas, sin que éstas puedan percibir la intromisión, el atacante puede estar ubicado de forma física o lógica. Un ataque de tipo MITM compromete principalmente las siguientes características de seguridad:

- Confidencialidad: al escuchar la comunicación entre dos personas o equipos.

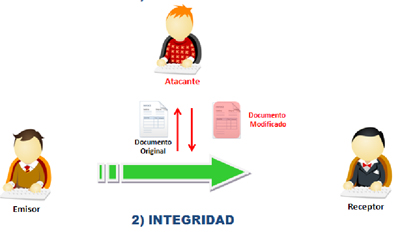

- Integridad: al interceptar la comunicación y modificar la información.

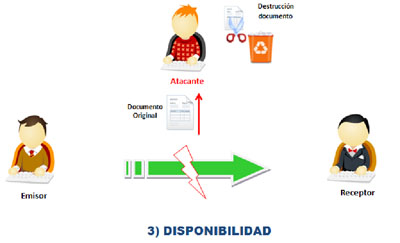

- Disponibilidad: al desviar o destruir los mensajes de tal forma que se provoque el fin de la comunicación entre las dos partes que se comunican.

Para contribuir al entendimiento de este tipo de ataque, supongamos el siguiente escenario donde se afecta la confidencialidad, la integridad y la disponibilidad:

Entre dos miembros de una empresa se realizará el envío de un archivo vía correo electrónico, hay un tercero (el intruso) que durante una conversación, sin ser descubierto ha escuchado la hora en la cual se realizará un intercambio electrónico afectando así la confidencialidad (Figura1), de esta forma el atacante durante la transmisión del archivo interceptará la comunicación y modificará el documento dañando así la integridad (Figura 2) de tal forma que cuando el destinatario lo reciba, no percibirá la modificación; por último, si el atacante destruye la información obtenida durante la intercepción está ya no llegará al destinatario, lo que ocasionará el fin de la comunicación afectando así la disponibilidad (Figura 3).

Figura 1

Figura 2

Figura 3

Como medidas preventivas para este tipo de ataque se recomienda a los usuarios el empleo de claves públicas de cifrado, cifrado de la información, uso de certificados y firmas digitales.

Debido a la importancia que en la actualidad ha adquirido el uso de correo electrónico, para el intercambio de información, por ser una herramienta de comunicación rápida, económica, directa y personalizada; se ha vuelto un blanco de amenazas que atentan contra la seguridad de esta herramienta de comunicación. De esta forma surge como una medida de protección contra intrusos el uso del correo electrónico cifrado, que consiste en utilizar un algoritmo de cifrado para transformar el mensaje en una representación incomprensible para aquella persona que no cuente con autorización para recibir la información.

Entre los mecanismos más utilizados en la actualidad para el cifrado de correo electrónico destacan PGP y S/MIME, los cuales se detallan al final del artículo.

Para la selección adecuada del algoritmo de cifrado de correo electrónico es necesario considerar los siguientes aspectos:

- El valor de la información para la organización (considerando el impacto que conllevaría la divulgación, perdida o modificación no autorizada), ya que al intercambiar información de alta confidencialidad será requerido un algoritmo de cifrado riguroso para su protección.

- El tiempo de valor de la información, esto considera aquella información que adquiere valor por un periodo determinado de tiempo (contraseñas que sean cambiadas regularmente y que para protegerlos pueda utilizarse tamaños más pequeños de llave).

- El riesgo de amenaza para la información, es decir, para aquella que tenga mayor exposición hacia alguna fuente amenazada que implique un nivel de riesgo elevado se recomienda utilizar un método robusto de cifrado.

- Con relación a infraestructura, es necesario considerar que los correos electrónicos cifrados requieren un ancho de banda mayor, el cual depende del algoritmo de cifrado utilizado, el número de destinatarios, el tamaño de la clave y del mensaje.

De esta forma el cifrado de correo electrónico se convierte en una alternativa como mecanismo de protección que contribuirá a reducir el riesgo de ser dañados por las amenazas a las cuales pueda estar expuesta toda la información que es intercambiada diariamente mediante el uso de correo electrónico. Además es necesario que los usuarios de este medio de comunicación estén al tanto de los mecanismos disponibles que contribuyan a reforzar las medidas de seguridad implementadas para proteger su información, porque la seguridad es responsabilidad de todos y cada uno de los usuarios que hacen uso de nuevas tecnologías de comunicación.

Referencias

http://www.sans.org/

http://www.redbooks.ibm.com/pubs/pdfs/redbooks/sg245341.pdf. http://blog.s21sec.com/2009/06/firmado-y-cifrado-de-e-mail-con-smime-y.html

PGP (Pretty Good Privacy)

Funcionamiento

- Generación de claves de sesión aleatorias.

- El mensaje es cifrado utilizando las claves aleatorias generadas y utilizando un algoritmo de cifrado simétrico (misma clave para cifrar y descifrar).

- La clave de sesión es cifrada utilizando la clave pública del destinatario.

- Se utiliza un algoritmo SHA que genera un extracto del mensaje (hash), el cual es firmado con la clave pública del remitente creando una firma digital.

- La clave de sesión cifrada se adjunta en el mensaje.

- El mensaje es enviado al destinatario.

- El destinatario invierte los pasos antes mencionados, recupera la clave de sesión y descifra el mensaje.

Ventajas

- Apropiado para grupos pequeños y usuarios individuales.

- Mayor seguridad con soporte para AES.

- Versiones freeware disponibles

- No requiere (pero soporta en caso de ser requerida) una infraestructura externa de clave pública (PKI).

- Puede ser utilizado, con cualquier aplicación de cliente de correo tales como (Netscape Messenger, Eudora y Microsoft Outlook).

S/MIME (Secure Multipurpose Internet Mail Extensions)

Funcionamiento

- Para cifrar el mensaje es necesario conocer la clave pública del destinatario y para que el destinatario pueda ver el contenido del mensaje requiere utilizar su clave privada.

- Para la autenticidad del remitente se hace uso de la firma digital, de esta forma el mensaje es cifrado utilizando la clave privada del remitente y es enviado con un certificado (éste valida la autenticidad de la clave pública del remitente). El destinatario puede descifrar el mensaje con la clave pública del remitente, que está disponible de forma gratuita

Es importante aclarar que no debe confundirse el cifrado y el firmado de mensajes, en el primer caso el mensaje es cifrado utilizando la clave pública del destinatario. Ya que en algunos casos el remitente sólo puede requerir la firma del mensaje o ambos (el cifrado y firmado), si éste es el caso (el mensaje debe ser cifrado con la clave pública del destinatario y después con la clave privada del remitente). S/MIME no especifica el orden en que debe realizarse (la firma y el cifrado).

Ventajas

- Apropiado para grupos grandes y organizaciones.

- Compatible ampliamente con el estándar de cifrado de correo electrónico.

- Soportado en la mayoría de las principales aplicaciones de cliente de correo electrónico.

- Más transparente para el usuario final.

Diferencia

La gran diferencia entre PGP y S/MIME consiste en el modelo de gestión de claves, ya que PGP utiliza un modelo denominado “Circulo de confianza”, en éste modelo no hay un emisor central de claves o autoridad de aprobación, es decir se basa en los usuarios para el control y la gestión de claves, este modelo es apropiado para usuarios y organizaciones pequeñas, por otro lado S/MIME utiliza un modelo jerárquico en el cual existe un registro maestro y una autoridad de aprobación denominada como “Autoridad de certificación” con autoridades locales de registro subordinadas.

Fuentes

- International PGP Site

http://www.pgpi.org/ - MIT PGP Freeware Distribution

http://web.mit.edu/network/pgp.html - PGP Site (versión comercial)

http://www.pgp.com/ - OpenPGP Site

http://www.openpgp.org

Autoridades de certificación

- Baltimore

http://www.baltimore.com - Entrust

http://www.entrust.com - Verisign

http://www.verisign.com