Cada vez es más frecuente el uso de tecnologías inalámbricas, ellas representan movilidad, una característica sumamente importante en nuestros tiempos.

Una particularidad que define a este tipo de tecnologías, es el uso de ondas electromagnéticas como medio de transmisión, lo cual conduce a un alto grado de descontrol en los límites geográficos por los cuales se extiende una red. Una red cableada está limitada en cuanto a extensión con base en elementos físicos internos en la infraestructura de la organización, en cambio, una red inalámbrica se extiende más allá de los limites organizacionales, ampliando su alcance a algunos metros fuera del área destinada para la red, permitiendo el acceso incluso a kilómetros si se cuenta con la antena indicada.

Sin una detección oportuna, esta falta de control facilita el acceso no autorizado a la red. Para atender esta problemática, surgieron protocolos de seguridad para redes inalámbricas, sin embargo, no todos ellos dieron el resultado deseado, pero sí cierta confusión, ya que el usuario usa como medida preventiva un protocolo que brinda la falsa sensación de seguridad al permitir la intrusión, nos referimos al protocolo WEP (Wired Equivalency Privacy), un protocolo que estructuralmente presenta vulnerabilidades significativas que atentan contra la seguridad de la red.

La problemática de WEP

WEP está diseñado con la finalidad de proporcionar seguridad a una red inalámbrica, pero lamentablemente, su estructura da lugar a muchas vulnerabilidades.

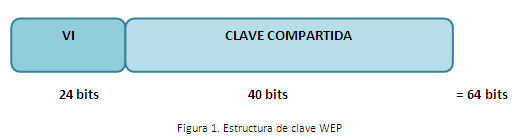

La primera vulnerabilidad la localizamos en cómo este protocolo maneja estáticamente las claves. Por otro lado, el protocolo WEP opera vectores de inicialización VI utilizados para obtener claves distintas para cada trama. Para generar las claves son necesarias dos partes, una configurada por el usuario (clave compartida) y la otra es el vector de inicialización (Figura 1). Este vector de 24 bits, resulta insuficiente para la cantidad de paquetes manejados, lo que implica la repetición de claves.

Un intruso puede recolectar una cantidad pequeña de paquetes para determinar el valor del flujo de bits y de la clave compartida, es decir, la parte de la clave configurada con el usuario, y de esta manera, tener acceso a la red inalámbrica.

La segunda problemática presente en el protocolo WEP está en el sistema de integridad empleado, ya que posee un error de implementación grave, utiliza el algoritmo CRC-32(1) pensado para problemas producidos de forma involuntaria por el sistema de transmisión, los paquetes cuyo CRC-32 sea incorrecto, simplemente serán rechazados. Sin embargo, el sistema no contempla las modificaciones maliciosas que puedan realizarse a los paquetes, ya que al ser un algoritmo lineal, permite la reconstrucción de códigos, admitiendo que un intruso altere ciertos bits en los datos para mantener coherencia en el resultado de la aplicación del algoritmo CRC-32. Esta vulnerabilidad permite a un intruso insertar paquetes en la red con contenido apócrifo. Por si fuera poco, existen herramientas que facilitan esta labor, un ejemplo se muestra en la Figura 2.

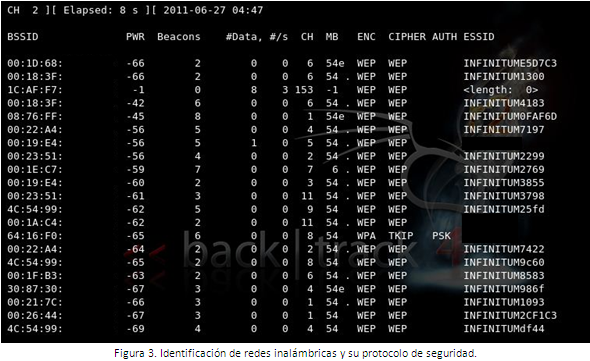

Después de revisar las vulnerabilidades presentes en el protocolo WEP, podría creerse que es un protocolo caduco, sin embargo, existen actualmente muchos Access Points que ejecutan este protocolo, y algunos ISP (Internet Service Provider) lo configuran como protocolo de protección por default. Este dato lo podemos constatar mediante una toma de la identificación de redes y sus protocolos en un lugar aleatorio (Figura 3).

Como puede observarse, aún existen redes empleando este protocolo de protección, pero ¿qué implica esto? Un usuario común, confía en que su red está protegida por un protocolo de seguridad, lo que no sabe es el grado de seguridad proporcionado. Esta confianza excesiva, lo lleva a no implementar medidas alternas como el uso de cifrado tanto en conversaciones de Messenger como en el envío de correos electrónicos por esa red supuestamente segura. Lo cierto es que basta una tarjeta de red inalámbrica con capacidad de inyección de paquetes para obtener en cuestión de segundos la clave de acceso a una red inalámbrica protegida con protocolo WEP.

¿Qué pasa con WPA y WPA2?

Al identificar las vulnerabilidades del protocolo WEP, surgen otros protocolos, como WPA y WPA2, los cuales reparan las vulnerabilidades surgidas en el primer protocolo, pero añaden debilidades nuevas.

Vale aclarar que existen dos distintos tipos de implementación en estos protocolos: WPA/WPA2 Enterprise y WPA/WPA2 con PSK (Llave pre compartida).

La primera implementación se encuentra basada en certificados, validados mediante un servidor de autenticación, generalmente RADIUS. WPA/WPA2 con PSK valida una clave configurada por el usuario con tamaño de 128 ó 256 bits, se complementa con un vector de inicialización de 48 bits, aclárese, que WPA y WPA2 fortalecen WEP, esto quiere decir que toman gran parte de la arquitectura de este protocolo, pero implementan medidas para eliminar las vulnerabilidades.

Para permanecer protegido con estos protocolos, se deben dar ciertas condiciones. WPA/WPA2 PSK tiene como punto medular el establecimiento de una contraseña segura, lo cual implica el uso de caracteres alfanuméricos, mayúsculas y minúsculas, caracteres especiales, así como evitar el empleo de palabras que puedan encontrarse en un diccionario y sus derivados (no importando el idioma), por ejemplo, la sustitución de ciertas letras por números, y por supuesto, que su longitud sea mayor a 8 caracteres. En el caso de WPA/WPA2 Enterprise, es necesario un resguardo celoso de los certificados de autenticación.

Si la clave configurada no presentara los requisitos necesarios para una contraseña suficientemente segura, la clave en WPA y WPA2 PSK podría ser descubierta por un intruso, comprometiéndolos, ya que la fortaleza de este par de protocolos se basa en la clave configurada por el usuario.

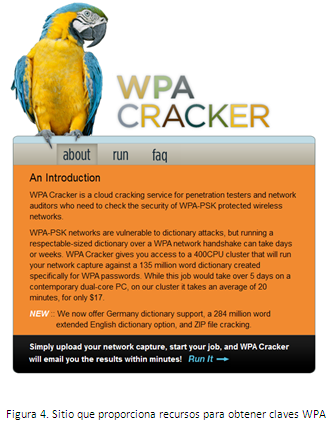

El tipo de ataques que permiten la identificación de la clave precompartida son los de fuerza bruta y diccionario. Si se cuenta con un diccionario lo suficientemente completo, con combinaciones adecuadas entre números y letras, es posible obtener un gran cantidad de claves. Si los recursos y diccionarios no fueran adecuados, existen sitios en Internet que proporcionan los medios necesarios para la obtención de claves, procesamiento y diccionarios, un ejemplo es http://www.wpacracker.com/ (Figura 4), en el que basta con proporcionar el archivo .cap que contiene el handshake(2) entre un usuario conectado y el Access Point para que WPA Cracker obtenga la clave en 20 minutos.

Consecuencias

Una vez que el intruso haya obtenido la clave de acceso, ya sea de WPA, WPA2 o WEP, puede con facilidad entrar a la red y aplicar algún método de suplantación de identidad, por ejemplo el ataque conocido como “Man in the middle”, y capturar los paquetes que transiten de un usuario a otro dentro de la red, lo que implica pérdida de confidencialidad, y en algunos casos, de integridad de los paquetes que atraviesan la red afectada.

¿Qué hacer para evitar la conexión de usuarios no permitidos a una red?

Se expusieron los problemas existentes en los distintos protocolos de seguridad de las redes inalámbricas, ahora el lector sabe que es necesario estar conscientes del riesgo que se corre al no tomar las medidas precautorias necesarias.

A continuación, se exponen algunos puntos recomendados para evitar ser víctimas de usuarios malintencionados que busquen irrumpir en una red inalámbrica.

- Es necesario cambiar el protocolo de seguridad usado por la red, en caso de ser WEP, configurar WPA ó WPA2.

- El protocolo mas recomendado es WPA/WPA2 Enterprise, pero en caso de tratarse de una red casera o que existan dificultades para la instalación de un servidor RADIUS, puede optarse por WPA/WPA2 PSK, con una clave fuerte.

- En caso de tener configurado WPA ó WPA2, siempre es necesario configurar una contraseña robusta y cambiarla cada determinado tiempo, 1 vez cada 3 meses es lo idóneo.

- Modificar la contraseña configurada por default por el ISP.

- Proteger el Access Point con una contraseña de interfaz de administración fuerte.

- Regular la frecuencia con la que se transmitirá.

- Monitorear constantemente el Access Point, verificando el historial de los usuarios conectados.

- En caso de detectar usuarios desconocidos en el historial de usuarios conectados, modificar de inmediato la contraseña, tanto la de administración del Access Point como la de acceso a la red.

- Mantener prendido el Access Point sólo cuando sea necesario.

- Aplicar medidas de seguridad recomendadas en el sitio http://www.seguridad.unam.mx/usuario-casero/

- http://www.wi-fiplanet.com/tutorials/article.php/1368661/80211-WEP-Concepts-and-Vulnerability.html

- http://www.netcraftsmen.net/resources/archived-articles/578-how-secure-is-wep-anyway.html

(1) Mecanismo con el cual, un cliente y un Access Point, inician una comunicación inalámbrica.

(2) Cyclic Redundancy Check. Código detector de errores. Numero calculado en función de un mensaje, para validación de integridad.