En este supuesto, los buscadores representan a la manzana, los cuales mediante ciertas técnicas, usualmente scripts de PHP, pueden ser ‘envenenados’, afectando sus resultados, al igual las computadoras de los usuarios (Blancanieves). Siguiendo con la metáfora, la reina hechicera son personas maliciosas que implementan esas técnicas para alterar, a su conveniencia, los resultados.

-01-01(opt).jpg)

Fig. 1. Escena en la que el agente malicioso entrega al usuario el objeto envenenado, en el caso que nos ocupa: un motor de búsqueda.

Así, el motor de búsqueda envenenado “es el término genérico dado a ciertos trucos y técnicas que se usan para elevar la posición de una URL específica en los resultados enlistados de los motores de búsqueda. Cuando tienen éxito, los motores de búsqueda envenenados pueden tener un efecto significativo en el volumen de tráfico a un sitio” (Howard & Komili, 2010, p.2).

En ocasiones el sitio súper posicionado puede resultar ser uno dedicado a la publicidad de diferentes productos o servicios; pero también es posible que dirija a sitios relacionados con información falsa, pornografía e incluso almacenadores de software malicioso (por ejemplo, troyanos de falsos antivirus conocidos como scareware).

Como lo indicó en 2011 la empresa de seguridad informática Imperva, “el abuso de un sitio web puede provocar no solo la pérdida de reputación de una institución, el robo de la base de datos de los clientes o el redireccionamiento, sino tener un impacto claramente negativo en la accesibilidad a un sitio legítimo” (Help Net Security, 2011).

Como lo indicó en 2011 la empresa de seguridad informática Imperva, “el abuso de un sitio web puede provocar no solo la pérdida de reputación de una institución, el robo de la base de datos de los clientes o el redireccionamiento, sino tener un impacto claramente negativo en la accesibilidad a un sitio legítimo” (Help Net Security, 2011).

Estos datos nos llevan a vislumbrar superficialmente el problema que representa el efecto Blancanieves. Comúnmente, los académicos y expertos en temas en línea evalúan los riesgos; por lo que en respuesta elaboran procesos que ayuden a enfrentarlos, como la Web Semántica, aunque pocas veces tocan el tema de motores envenenados.

Web Semántica, ¿una verdadera respuesta a las necesidades información legítima?

En el mismo cuento de Blancanieves, cuando llegan los siete enanos a su casa después de una larga jornada de trabajo, empiezan a descubrir a través de pistas que alguien había entrado a su casa. Usando un principio similar, los expertos en búsquedas en Internet proponen el método de Web Semántica como paliativo para detectar sitios con información legítima y útil.

La Web Semántica se define como “una web extendida, dotada de mayor significado, en la que cualquier usuario en Internet podrá encontrar respuestas a sus preguntas de forma más rápida y sencilla gracias a una información mejor definida […]. Con base en el significado, se apoya en lenguajes universales que resuelven los problemas ocasionados por una Web carente de semántica en la que, en ocasiones, el acceso a la información se convierte en una tarea difícil y frustrante” (Leguízamo & García, 2011, p. 84).

Nótese que la tarea primordial expresada por Leguízamo y García (2011) se centra únicamente en la expresión de accesibilidad, no de seguridad de la búsqueda de información.

Para sustentar esta idea veamos cómo funciona, cada una de estas técnicas.

Funcionamiento de la Web Semántica

Revisemos cómo opera la Web Semántica. Inicialmente requiere que el usuario ubique un identificador único para cualquier recurso presente en la web, es decir, un registro irrepetible; indican Leguízamo y García (2011) que para ello es necesario localizar las Uniform Resource Identifier URI’s (Identificador Uniforme de Recurso y su subconjunto conocido como Uniform Resource Locator URL’s (Localizador de Recursos Uniforme).

De este modo, los recursos contenidos en la Web Semántica se basan en convertir las expresiones de los recursos de búsqueda en un orden semántico concreto, similar a un enunciado (sujeto, predicado y objeto). Los autores señalan a éste como ‘triplete’; donde el sujeto se representa como todo aquello descrito, el predicado es la propiedad de relación que tiene con los recursos y finalmente el objeto es el valor que los relaciona. Su eficacia se basa en esta asociación y en la incorporación de metadatos (definidos como información de la información).

Como detalla el párrafo anterior, nos enfrentamos a un primer predicamento de la Web Semántica para responder a las necesidades prácticas de optimización de búsquedas: la elaboración misma de los documentos, lo que complica su eficacia y deducción.

Al respecto, Leguízamo y García (2011) integran el uso de ontología en la Web Semántica, es decir, que cada uno de los datos posea una significancia propia en tanto sea dato. Así se realizan las clasificaciones pertinentes para que cada uno de ellos exista de manera independiente dentro de un programa de estudios diverso.

Al final el postulado queda aún demasiado hipotético, incluso otros autores afirman que “la ‘Web semántica, como un todo para Internet, no es aún una realidad” (Uribe, 2010, p.1), ni tampoco lo más efectivo.

¿Cómo funcionan los ataques de motores de búsqueda?

En primera instancia “los buscadores son herramientas especializadas en localizar datos distribuidos en toda Internet […] contienen una base de datos organizada que sirve para encontrar direcciones electrónicas de otros sitios” (Bassi 2001, p.3). Esa base de datos se conoce como SEO (Search Engine Optimization o Motor de Búsqueda Optimizado).

Por consiguiente, los ataques de envenenamiento se dirigen a la SEO y dicha acción es relativamente simple:

“los atacantes usan paquetes de datos especialmente diseñados para crear páginas web orientadas con palabras y frases clave de algún tópico que saben, por experiencia y/o análisis de tráfico, serán buscadas por los usuarios. Entonces, cuando un visitante consulte por alguna palabra clave el resultado que ellos deseen siempre quedará en la primera posición. Al dar clic sobre el enlace, expondrá al usuario a sitios malintencionados o a infectar su equipo con un malware” (Howard & Komili, 2010, p.3)

Hasta este punto, se pensaría que es fácil detectar: si el sitio se encuentra en primera posición, y si no es de una página que se reconozca como legítima, pues no seleccionarla. Bien, pues los ataques van más allá.

Los paquetes, o kits black hat para SEO, pueden aprovechar las vulnerabilidades de páginas legítimas para comprometerlas y de esta manera lograr un mayor éxito en el ataque.

Un caso concreto que la empresa de seguridad en Internet Sophos ha analizado minuciosamente, es la distribución de falsos antivirus. “De hecho, una vez que un sitio es comprometido, se le puede abusar de muchas maneras: desde hospedar un sitio phishing, hasta proveer una plataforma desde la cual se generen otros ataques” (Howard & Komili, 2010, p.3)

En la siguiente imagen se muestra un ejemplo de motor de búsqueda envenenado, en el se pretende dirigir a los usuarios a sitios maliciosos a través de resultados de búsqueda sobre la Copa Mundial de Fútbol:

Fig. 2. Ejemplo gráfico de un motor de búsqueda envenenado (Corrons, 2010)

Hasta aquí, se puede destacar que: tanto la Web Semántica como los ataques al SEO implican una elaboración previa, los URL como identificadores únicos, uno es más activo que el otro y que, finalmente, ambos son producto de palabras o frases concretas enarboladas por los usuarios.

El impacto del efecto Blancanieves en entornos educativos virtuales pese al uso de la Web Semántica

“Aprender a buscar y seleccionar en Internet” (Monereo, 2005, p.1), tres competencias formativas que los alumnos de educación a distancia debemos desarrollar irrenunciablemente, pero se nos advierte: ¡Cuidado, Internet es un espacio de todos y anónimo!

El autor Monereo (2005) enlista riesgos de Internet. Recuperó para propósitos de este ensayo, 3 de ellos:

- Falta de control de automatización y control de la información.

- Información enmascarada.

- Problemas de garantía, procedencia y confiabilidad de la información.

El efecto Blancanieves, como hemos revisado con antelación, encajaría perfectamente en estos tres riesgos, veamos por qué:

- El usuario promedio no tiene control sobre la SEO del buscador, mucho menos capacidad para automatizar la acotación de sus resultados.

- Al ocultarse el ataque de motores de búsqueda SEP(Search Engine Poisoningo, envenenamiento de motores de búsqueda bajo un URL de sitios legítimos) hace que pensemos, de una u otra manera, en el riesgo de la información enmascarada.

- Aunque creamos conocer a los emisores de ciertos datos en Internet, debemos considerar siempre los problemas de garantía señalados.

La Web Semántica apoyada en los tripletes, mencionaba la secuencia hilada de URL; pero con lo que hemos deducido hasta ahora, éstas son sensibles al SEP, por lo que resultaría la falla más sensible de la técnica.

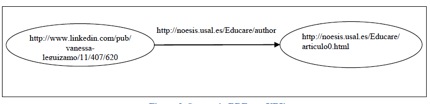

En el ejemplo expuesto por Leguízamo y García (2011):

Fig. 3. Modelo Sujeto-Predicado-Objeto (Leguízamo & García, 2011, p. 85)

Se denota que una de las URL proviene de un enlace de terceros, esto es que el sitio ‘noesis’ aloja dos de los contenidos y el tercero está en LinkedIn[1]. Según Sophos, muchos de los ataques de SEP se deben a referencias de terceros y no propiamente a deficiencias en los sitios legítimos. Esto comprueba, en cierta medida, la respuesta efectiva avalada de información legítima de la Web Semántica.

Otra de las confrontaciones de SEP y Web Semántica resulta en el uso de ‘ontologías’, que la segunda rescata para confirmar la unidad de un recurso en la red; describe Leguízamo y García (2011) “la ontología es la manera más habitual para añadir significado semántico a la web. Para lograr esto, la ontología debe estar conformada por una taxonomía y un conjunto de reglas de inferencia” (Leguízamo & García, 2011, p. 90).

Sin embargo, hay que tener en cuenta que el éxito del SEP radica precisamente en la no ruptura semántica entre la búsqueda y el resultado; es decir, si nos enfrentamos a un motor de búsqueda envenenado, entre más añadamos componentes semánticos, mayor será el riesgo de ser redirigidos a un sitio envenenado.

Y es que, como señala Imperva, “esta técnica es particularmente efectiva en tanto el criminal no irrumpa o corte, cualquier servidor involucrado para ejecutar el ataque. Sino más bien, encuentre sitios vulnerables en él para inyectar su código y después cambiar los resultados de búsqueda para propagar su malware”. (Help Net Securty, 2010)

Finalmente, el tercer punto de Monereo (2005): la carencia de garantías. En este sentido, la Web Semántica se vislumbra como un potente recurso, apunta Leguízamo y García (2011), en un periodo de 5 años podría apuntalar y perfeccionar las búsquedas en Internet; durante ese periodo es probable que también se presenten mejoras en la seguridad de los buscadores para evitar el SEP y sus ataques, lo que representaría un cambio totalmente revolucionario para los estudiantes de entornos virtuales.

Consejos para enfrentar el efecto Blancanieves

En el cuento, el antídoto para librar a Blancanieves del efecto de envenenamiento es el beso de amor verdadero. En nuestro caso, se requiere una documentación previa para que los consejos que a continuación se enumeran tengan eco entre los usuarios.

Es importante dejar en claro que los tips aquí presentados son ante todo preventivos y no activos. Algunos estudiantes más ávidos, podrían recurrir a una participación más activa, aunque para efectos de este ensayo, me limitaré a los primeros.

1) Revise la URL

Tal y como lo retoma la Web Semántica, las URL son identificadores únicos de un recurso en la red. No existe una URL igual a otra, aunque sí unas muy parecidas; una letra puede hacer la diferencia, por lo que es necesario ser minuciosos al digitar una URL. SEP puede provocar que una URL escrita perfectamente entregue malware, así que se requiere atender el siguiente consejo.

2) Mantenga una solución antivirus actualizada

Dada la incertidumbre que genera el encontrar una URL comprometida durante una búsqueda, se requiere ir un paso adelante. Por ello, el usuario debe contar con una solución antivirus vigente. De lo contrario, se expone casi por defecto a una inminente infección. Algunos antivirus ofrecen protección preventiva sobre ciertos sitios. Por ejemplo, al buscar el tema ‘la ética educativa’, el proveedor de antivirus AVG advierte con marcas la seguridad de un sitio:

Fig. 4. Sistema de seguridad Web de la solución antivirus AVG 2012 (Google, 2012)

3) Actualice el navegador regularmente

Si bien muchos de los ataques se efectúan desde el código para inyectar HTML maliciosos, el no tener al día el navegador web es otra posibilidad que potencializa los ataques SEP, por lo que nunca está demás instalar las actualizaciones del navegador (ni tampoco las que solicite el sistema operativo que administre, no importa si es Windows o OS X).

4) Prefiera búsquedas seguras

Por búsqueda segura se entiende a aquellos procesos cuyos resultados requieren ingresar datos de sesión y cuentan con protocolo HTTPS. A estos resultados se les identifica a través de un icono de candado en la línea de entrada de URL; es decir, ese campo de texto donde se ingresan las direcciones electrónicas. En ocasiones, se sobresaltan en color verde. Ya que los ataques SEP, se dirigen en su mayoría a sitios populares. Empresas como Google, Facebook y Twitter, hacen uso de esta tecnología.

Fig. 5. Indicador de protocolo HTTPS en la búsqueda (Google, 2012).

5) Deshabilite aplicaciones web que no ocupe o sean innecesarias

Cada aplicación instalada es una oportunidad para ataques. Recuerde: muchos ataques SEP se producen a través de sitios de terceros. Por ello, se debe ser selectivo con lo instalado para evitar abrir oportunidades.

6) El reto de superar la infoxificación

La infoxificación categorizada por Monereo (2005), es una confrontación inmediata. A través de funciones booleanas podemos sortear su persistencia. Sin embargo, como se ha revisado, no basta ser selectivos con los sitios elegidos, sino también precavidos con los resultados sugeridos por el buscador para no caer en sitios indexados por ataques SEP.

Estos consejos son básicos, pero lo suficientes para iniciar una concientización sobre lo que implica una búsqueda en Internet. El propósito no es atemorizar a los usuarios para que se abstengan de hacer búsquedas, sino abrir todos los panoramas, de modo que se tengan las herramientas para actuar de manera rápida y eficaz ante esta realidad.

Entre más estudiantes de programas en línea asuman la existencia de estos riesgos, menor será el impacto en su proceso formativo, ya que no consultará sitios con información falsa, ni mucho menos en aquellos que contienen malware.

Referencias

Bassi, R. (2001). Manual: Cómo buscar información en Internet. Recuperado el 4 de mayo de 2012, de http://www.links.org.ar/weblinks/buscar.pdf

Corrons, L. (2010, Julio 16). Dissecting a BlackHat SEO attack. Recuperado el 12 de junio de 2012, de http://pandalabs.pandasecurity.com/dissecting-a-blackhat-seo-attack/

WikiDisney. (2009, Mayo 29). La manzana envenenada. Recuperado el 17 de junio de 2012, de http://es.disney.wikia.com/wiki/La_Manzana_Envenenada

Gándara, M. (2008). Telesesión 6 Búsqueda eficiente en Internet (I) de “Uso de Tecnología de Información y Comunicación” MCyTE-CECTE-ILCE, México.

Gándara, M. (2008). Telesesión 7 Búsqueda eficiente en Internet (II) de “Uso de Tecnología de Información y Comunicación” MCyTE-CECTE-ILCE, México.

Gándara, M. (2008). Telesesión 10 Cómo navegar en Internet sin naufragar en el intento II. Programas auxiliares (plug-ins) de “Uso de Tecnología de Información y Comunicación” MCyTE-CECTE-ILCE, México.

Google. (2012). Recuperado el 12 de junio de 2012, de http://www.google.com.mx/webhp?source=search_app

Help Net Security. (2011, Junio 9). How search engine poisoning works. Recuperado 13 de mayo de 2012, http://www.net-security.org/secworld.php?id=11141

Howard, F & Komili, O. (2010). Poisoned search results: How hackers have automated search engine poisoning attacks to distribute malware. SophosLabs, 15pp. Recuperado el 4 de mayo de 2012, de http://www.sophos.com/security/technical-papers/sophos-seo-insights.pdf

Leguízamo, L.V.,& García, C.J. (2011). Semántica de las búsquedas de información en entornos virtuales de formación. Revista TESI. Universidad de Salamanca, 432, 80-97. Recuperado el 17 de abril de 2012, de http://bit.ly/HT9k2A

Monereo, C. (Coord.) (2005). Aprender a buscar y seleccionar en Internet. México: Graó.

Uribe, A. (2010). La Web semántica y sus posibles aplicaciones en las universidades. Recuperado el 10 de junio de 2012, de http://acimed.sld.cu/index.php/acimed/article/view/41/20

[1] Para referencias de problemas de seguridad en LinkedIn, véase la nota: http://www.seguridad.unam.mx/noticia/?noti=385