Los ataques e incidentes de seguridad de la información no sólo ocurren en instituciones relacionadas con los sectores de seguridad nacional, financieros, productivos o de infraestructuras críticas. Las entidades académicas también se han convertido en blancos de éstos, como lo reporta el informe de la OEA (OEA y Symantec, 2014) en donde presentan que, en México, las entidades de ámbito académico son las más afectadas, con un 39% de delitos informáticos reportados al CERT-MX.

Particularmente se presenta esta situación en aquellas instituciones en las que se cuenta con programas avanzados de investigación, donde, con frecuencia, se maneja información de carácter reservado o confidencial relacionada a desarrollos científicos y tecnológicos financiados por organizaciones para resolver problemas o necesidades complejas, asimismo, se manejan datos personales de su comunidad (alumnos, profesores, investigadores y directivos), datos de su programa académico, entre otros; y ocupan activos de TI para su almacenamiento y procesamiento.

En este artículo se presenta un estudio sobre este tema partiendo de la estructura y misión de una Institución de Educación Superior Pública en México, para la cual se propone establecer un SGSI (Sistema de Gestión de Seguridad de la Información) basado en el MAAGTICSI (Manual Administrativo de Aplicación General en las materias de Tecnologías de la Información y Comunicaciones y de Seguridad de la Información). Al ser el esquema de gestión adoptado por la Administración Pública Federal, permitirá desarrollar sus procesos con una estrategia de seguridad de la información alineada a la misión y visión planteadas para un Programa Académico, tomando en consideración que este manual puede ser aplicado a procesos de diferente índole y tamaño.

Gestión de Seguridad de la Información

Un SGSI comprende la política, la estructura organizativa, los procedimientos, los procesos y los recursos necesarios para implantar la gestión de seguridad de la información en una organización (Gómez Vieites & Suárez Rey, 2012), que permita tratar los riesgos a los que está expuesta la información.

Un Sistema de Gestión de Seguridad de la Información toma como fundamento el garantizar que la seguridad de la información sea gestionada correctamente, identificando inicialmente su ciclo de vida y los aspectos relevantes para asegurar su confidencialidad, integridad y disponibilidad (CID) (ISO/IEC 27001:2005), teniendo en cuenta que los riesgos no se pueden eliminar totalmente, pero sí se pueden gestionar.

En este proceso es necesario contemplar un modelo que tome en cuenta los componentes tecnológicos, organizativos, de marco legal y factor humano, tal y como se presenta en la Figura 1 (Gómez Vieites & Suárez Rey, 2012).

Gestión y análisis de riesgos

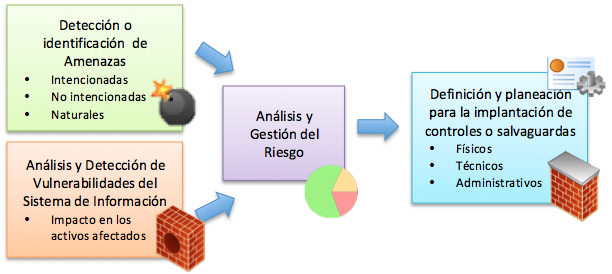

En el proceso de gestión de riesgos se define un plan para la implantación de controles de seguridad en los sistemas de información que permita, como se presenta en la Figura 2, disminuir la probabilidad de que se materialice una amenaza, reducir la vulnerabilidad del sistema o el posible impacto en la organización, y posibilite la recuperación del sistema en caso de una afectación grave. Pero para esto se debe de emprender una etapa de evaluación previa de los riesgos del sistema de información, misma que se debe realizar con rigor y objetividad para que se cumpla su función con garantías; esta etapa es denominada análisis de riesgos.

MAAGTICSI

El Manual Administrativo de Aplicación General en las materias de Tecnologías de la Información y Comunicaciones y de Seguridad de la Información (MAAGTICSI) fue publicado en el año 2011 y es una actualización del MAAGTIC.

Más tarde, en mayo de 2014 fue publicado en el Diario Oficial de la Federación por la Secretaría de la Función Pública una actualización del MAAGTICSI, en el Acuerdo que tiene por objeto emitir las políticas y disposiciones para la Estrategia Digital Nacional en México, definiendo los procesos con los que, en las materias de TIC y de seguridad de la información, las instituciones públicas en México deberán regular su operación, independientemente de su estructura organizacional y las metodologías de operación con las que cuenten.

El manual ahora contiene, en tres grupos, los procesos necesarios para propiciar la operación ágil y oportuna de las actividades de las TIC (Secretaría de la Función Pública, 2014). Los tres grupos se refieren a gobernanza, organización y entrega, como se muestra en la Figura 3. Para los propósitos del presente trabajo, sólo se instrumentará el proceso de Administración de la Seguridad de la Información (ASI) ubicado en el grupo de Organización.

Enfoque de un SGSI para un Programa Académico

Un Programa Académico consiste en un "conjunto organizado de elementos necesarios para generar, adquirir y aplicar el conocimiento en un campo específico; así como para desarrollar habilidades, actitudes y valores en alumnos, en diferentes áreas de conocimiento" (Instituto Politécnico Nacional, 2011).

Como se mencionó en la sección anterior, este trabajo se basará en el proceso de Administración y Seguridad de la Información (ASI) del MAAGTICSI. Uno de los objetivos específicos del ASI es establecer un SGSI que proteja los activos de información de la Institución, con la finalidad de preservar su confidencialidad, integridad y disponibilidad. Las actividades del ASI desarrolladas se muestran en la Figura 4 y están enfocadas al alcance de gestionar la seguridad de la información que se emplea en un Programa Académico.

Para lograr sus misiones y objetivos, la mayoría de las organizaciones dependen de la ejecución de varios procesos. Se encontró en el presente estudio que un aspecto importante como punto de partida para ello es conocer a la organización desde su misión hasta sus procesos, profundizando en cuáles de éstos son críticos para su operación. Los pasos importantes en el diseño del SGSI para el Programa Académico se muestran en la Figura 5 y se describen a continuación.

- Tener presente su misión y visión (ASI 3). Como primer paso es fundamental el revisar la misión y visión del Programa Académico, ya que la directriz del SGSI debe estar alineada para fortalecerlas y no para ir en contra.

- Identificar los procesos (ASI 4). Consiste en identificar los diferentes procesos que se llevan a cabo en el Programa Académico, situación que a veces no es tan sencilla debido a que muchos de esos procesos se llevan a cabo de manera rutinaria y no hay documentación sobre ellos, cuando se está en esta situación se dice que hay nivel de madurez cero en seguridad de la información.

- Determinar procesos críticos (ASI 4). Se sugiere realizar una evaluación de los procesos para determinar aquellos críticos para el Programa Académico, por ejemplo: pidiendo la opinión a los directivos y comunidad respecto a las actividades que se realizan en cada proceso; asociando los activos de información que participan en ellos; y si se quiere ser más específico, asociando también aspectos de confidencialidad, integridad y disponibilidad de los activos. La participación de los directivos en esta etapa es esencial, ya que son los que conocen las expectativas que se tienen del Programa Académico y son los encargados de presentar resultados positivos.

- Realizar un análisis de riesgos a los procesos críticos (ASI 5). El realizar un análisis de riesgos es esencial para la implementación de un SGSI; aunque existen diferentes metodologías para realizarlo, el MAAGTICSI sugiere una, que entre otras cosas consiste en:

- Utilizar un catálogo de amenazas con base en activos de información.

- Seguir una guía de identificación y evaluación de escenarios de riesgo, en la que se utilizan las escalas alta, media y baja para determinar la probabilidad y el impacto de una manera sencilla. MAAGTICSI también cuenta con otras estrategias para obtener una mayor precisión en los valores de riesgo que se calculen; por ejemplo, para la probabilidad se pueden incluir factores adicionales que ejercen influencia en la probabilidad de ocurrencia, como:

- Existencia de un agente-amenaza desde la perspectiva de un activo de información particular (existir),

- Interés del agente-amenaza para atacar al activo de información (querer),

- Capacidad del agente-amenaza para atacar al activo de información (poder), y

- Vulnerabilidad del activo de información.

- Y para el impacto también se incrementa la cantidad de valores a considerar, como los aspectos: humano, material, financiero, operativo y de imagen.

- Determinar controles necesarios (ASI 6). El MAAGTICSI deja libre la selección de controles de seguridad después de un análisis costo-beneficio; para este caso es práctico auxiliarse en la lista de controles que tiene el ISO/IEC 27001 en su anexo para elegir los más convenientes.

En la siguiente tabla se presentan dos de las vulnerabilidades con un riesgo alto, encontradas después del Análisis de Riesgos a los activos de los procesos críticos del Programa Académico; también muestra el tratamiento del riesgo que se eligió, los controles relacionados y la recomendación que se realizó para tratar dicho riesgo.

El proceso completo descrito en los cinco pasos se ejemplifica en el diagrama de la Figura 6.

Recomendaciones

Dos puntos clave que podemos recomendar durante este proceso son:

- Construir una tabla de dependencias de activos y

- Generar una matriz de riesgos en donde se posicione a cada activo.

Ambos ayudan a tener una mejor perspectiva de la seguridad de la información en la organización y, por consiguiente, mejoran la definición de estrategias que apoyan la toma de decisiones.

Si bien en algunos Programas Académicos u otras instancias similares no es común que cuenten o puedan contar con un departamento de seguridad dentro de su organigrama, dedicado a gestionar los aspectos de protección de la información que manejan; lo anterior generalmente se debe a las restricciones de recursos humanos y materiales que pudieran estar destinados al propósito de asegurar sus procesos. Sin embargo, esto no debería ser una excusa para no proteger sus activos de información críticos, tan relevantes para instituciones de los sectores al inicio mencionados (las cuales sí cuentan con los recursos que permiten proteger su información), y esperan que una institución educativa, que les está realizando un estudio clave para sus misiones y objetivos, cuente con una gestión de seguridad similar o más estricta para confiarle sus estrategias y planes de desarrollo; y esto se puede conseguir a través de un SGSI basado en el MAAGTICSI.

Referencias

- Secretaría de la Función Pública. (2014). Manual Administrativo de Aplicación General en las materias de Tecnologías de la Información y Comunicaciones y de Seguridad de la Información. Secretaría de la Función Pública. Diario Oficial de la Federación.

- Gómez Vieites, Á., & Suárez Rey, C. (2012). Sistemas de Información - Herramientas prácticas para la gestión empresarial (4ª edición ed.). México: Alfaomega.

- ISO/IEC 27001. (2005). Tecnología de la Información – Técnicas de seguridad – Sistemas de gestión de seguridad de la información – Requerimientos. Estándar, Organización Internacional para la Estandarización y Comisión Electrotécnica Internacional.

- Instituto Politécnico Nacional. (2011). Reglamento General de Estudios. Gaceta Politécnica, 13 (86), p 8.

- OEA y Symantec. (2014). Tendencias de Seguridad Cibernética en América Latina y el Caribe. Organización de Estados Americanos y Symantec, Seguridad Multidimensional Organización de los Estados Americanos y de Asuntos Gubernamentales y Políticas Globales de Seguridad Cibernética.

Si quieres saber más consulta:

- Lo que no debes pasar por alto para gestionar la seguridad de la información

- Normatividad en las organizaciones: Políticas de seguridad de la información - Parte I

- Riesgo tecnológico y su impacto para las organizaciones parte II Gobierno de TI y riesgos