El incremento de los sitios web y el fácil acceso a la información han convertido a los navegadores web en aplicaciones sumamente importantes y necesarias.

Los navegadores integran aplicaciones que permiten ampliar sus funcionalidades para soportar gráficos y todo tipo de animaciones. Razón por la cual muchos sitios web solicitan al usuario instalar programas adicionales para habilitar ciertas funciones, lo que implica un aumento en los riesgos de seguridad para los usuarios.

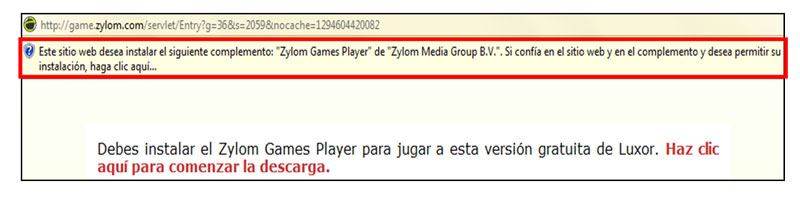

Página web que requiere la instalación de un programa adicional para poder visualizar un juego.

El principal riesgo que existe al permitir la instalación de estas aplicaciones se debe a que el usuario puede descargar y ejecutar el programa sin estar consciente de lo que realmente sucede en su computadora.

Estas aplicaciones pueden provocar serios problemas en su equipo, causando daño a archivos, pérdida de datos y fugas de información privada.

Algunos ejemplos de dichas aplicaciones son ActiveX, Shockwave, Java Applets, Javascript, Portable Document Format (PDF) y Flash.

Existen distintos tipos de ataques originados por el mal uso de estas aplicaciones, por ejemplo:

- Tampering o Data Diddling

Se refiere a la modificación no autorizada de la información. Por ejemplo, múltiples sitios web han sido afectados al detectar cambios en el contenido de sus páginas. - Ataques Mediante JavaScript

JavaScript es un lenguaje de programación usado por los diseñadores de sitios web. Este tipo de programas son utilizados para explotar fallas de seguridad de navegadores web y servidores de correo. - Ataques drive-by download.

Infectan de forma masiva a los usuarios, simplemente ingresando a un sitio web determinado. Mediante esta técnica, los desarrolladores de malware (programas maliciosos) propagan sus creaciones e inyectan código dañino entre su código original.

Los navegadores web se han convertido en el principal objetivo de usuarios mal intencionados, haciendo de estos herramientas de ataque.

Controles ActiveX

Los controles ActiveX forman parte de una tecnología de Microsoft, son pequeños bloques de programas diseñados para ser descargados y ejecutados por los navegadores web, además de ser usados para crear aplicaciones que trabajan sobre Internet. Entre los ejemplos, se incluyen aplicaciones personalizadas para la recolección de datos, visores para cierto tipo de archivos y para desplegar animaciones.

Algunos programas maliciosos pueden ocultarse en otros programas para atraer al usuario a descargar ciertas aplicaciones. Los controles ActiveX pueden ser adjuntados en un correo electrónico o descargados desde sitios web conocidos o no. Si una aplicación de ActiveX diseñada para actuar maliciosamente es descargada e instalada en el equipo del usuario, puede dañar el funcionamiento del sistema operativo del usuario, realizar cambio de contraseñas y robar información, por tal motivo se recomienda descargar programas sólo de los sitios web oficiales.

Para proporcionar cierta seguridad a los usuarios, Microsoft ha introducido un proceso electrónico para identificar al desarrollador del programa y proporcionar cierta seguridad de que el código no haya sido cambiado. Esto se realiza a través de firmas y certificados digitales, los cuales son sólo precauciones y no garantizan que el código sea seguro.

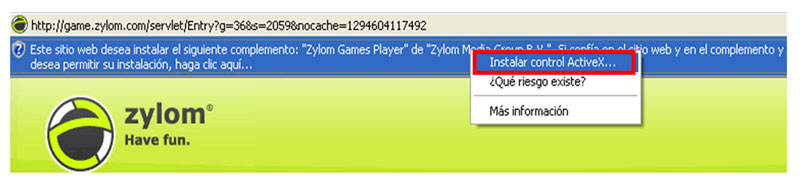

Instalación de un control ActiveX solicitado por el sitio web.

Cuando el usuario accede a una página web que descarga un control ActiveX, se le preguntará si confía en la procedencia del control ActiveX. Si el usuario acepta el control, éste puede ejecutarse sin ninguna restricción. Con esto, la responsabilidad de la seguridad del sistema se deja en manos del usuario.

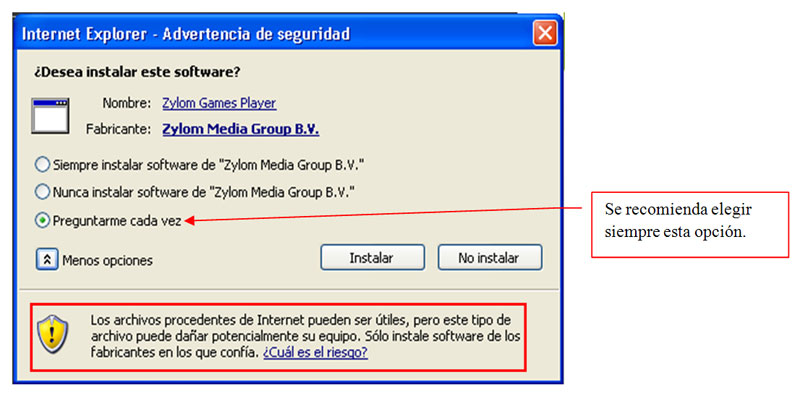

Advertencia de seguridad al instalar un control ActiveX

Algunos controles ActiveX maliciosos manipulan el código de ciertos navegadores, para que éste no solicite confirmación al usuario a la hora de descargar otro control, dejando totalmente descubierto el sistema del usuario a ataques con tecnología ActiveX.

MITRE ha publicado poco más de 700 CVE “Common Vulnerabilities and Exposures” (http://cve.mitre.org/) con fallas de seguridad relacionadas a los controles ActiveX. Algunas de estas vulnerabilidades han sido calificadas con un nivel de riesgo ALTO, lo que significa que la falla de seguridad podría ser aprovechada para la ejecución de código remoto.

0-day en navegadores web

Los ataques conocidos como 0-day se aprovechan de las fallas de seguridad de un programa o sistema operativo que actualmente no cuentan con una solución, es decir, toman ventaja de fallas que no han sido reportadas al fabricante y por lo tanto la actualización para corregirlas no está disponible. Lleva el nombre de 0-day porque el ataque se produce antes del primer día en que la vulnerabilidad es conocida públicamente.

En el escenario ideal, cuando un investigador de seguridad encuentra una vulnerabilidad en algún programa, la reporta al fabricante, y éste se encarga de desarrollar una actualización que la corrija para finalmente publicarla y que los usuarios actualicen la aplicación.

Desafortunadamente, algunos hackers identifican las fallas de seguridad en las aplicaciones y las explotan antes de dar aviso. En algunos casos, se especula que gran parte de la información de las fallas de seguridad es negociada en privado dentro del mercado negro de vulnerabilidades sin informar al fabricante del fallo, por lo que las actualizaciones no se crean dejando expuestos a riesgos desconocidos a los consumidores.

La Iniciativa de Día Cero de TippingPoint ZDI “TippingPoint's Zero Day Initiative” (http://www.zerodayinitiative.com/) es un programa que compra el derecho sobre la información de la falla de seguridad a cambio de la exclusividad de negociar las correcciones con los fabricantes afectados. La iniciativa ZDI es muy popular entre los hackers que buscan sacar provecho de sus investigaciones en un mercado legítimo.

Como una forma de presionar a los vendedores de software que postergan las reparaciones en las fallas de seguridad, a partir del 4 de agosto del 2010, TippingPoint estableció un límite de 6 meses para que las correcciones sean entregadas. Una vez que expire el plazo, se tiene previsto publicar un comunicado con algunos detalles sobre la falla y el programa afectado para ayudar a la comunidad a elaborar medidas de mitigación.

Algunos ejemplos de 0-day en navegadores web son:

- Safari:

En febrero de 2010, investigadores de seguridad encontraron ocho fallas de seguridad diferentes de día cero en el navegador Safari de Apple. Las fallas fueron calificadas de "alto riesgo" y vendidas a ZDI. - Firefox:

En octubre de 2010, el equipo de Trend-Micro informó que el sitio web de los Premios Nobel había sido comprometido con la inserción de un código malicioso “JS_NINDYA.A” para propagar malware. La falla de seguridad desconocida afecta a Firefox 3.5 y 3.6.

Referencias:

http://kb.iu.edu/data/afoi.html

http://www.sans.org/reading_room/whitepapers/malicious/plain-english-ris...

http://it-audit.sans.org/community/papers/internet-explorer-web-browser-...

http://www.addictware.com.mx/index.php/blog/580-asegure-su-navegador-web-

http://www.zonealarm.es/security/es/zonealarm-forcefield-browser-securit...

http://www.wisegeek.com/what-is-a-zero-day-attack.htm

http://www.zerodayinitiative.com/advisories/upcoming/

http://www.eset-la.com/centro-amenazas/1792-drive-by-download-infeccion-web

http://www.segu-info.com.ar/ataques/ataques_modificacion.htm