Aaron Barr y el caso Anonymous: Por qué es crucial cuidar nuestra información, y cómo lograrlo

La información, como nos estresan repetidamente los expertos en seguridad, es el recurso más valioso que poseemos. Personalmente o representando a una organización, nuestros datos son lo más importante, la razón de ser de la seguridad informática.

Como en otros temas de seguridad, por supuesto, esto se dice mucho más de lo que se practica. Después de todo, si estamos cubiertos por medidas de seguridad a nuestro alrededor, nuestra responsabilidad personal se limita con decir “los sistemas se encargan”. Y ciertamente, el área de tecnologías, informática, o seguridad, tiene una gran responsabilidad al respecto. Sin embargo, los usuarios también somos parte crucial del proceso. Si no guardamos buenas prácticas en el manejo de nuestra información, dejamos la puerta, o mejor dicho, muchas puertas abiertas a posibles fugas.

Y… ¿para qué querría alguien mi información? La siguiente historia responde, de manera explícita y particularmente dolorosa para los involucrados, a esta pregunta.

Conociendo a los involucrados

Hace apenas 4 meses, Aaron Barr contaba con un currículum impresionante, y un futuro brillante. El entonces Director General (o CEO, en inglés) de HBGary Federal, una joven compañía de seguridad informática con un enfoque a servicios para el gobierno estadounidense, había entrado a este puesto hacía poco más de un año, con la reputación de ser un “jugador estrella” en el negocio de la seguridad.

Para Octubre de 2010, HBGary Federal contaba con importantes problemas financieros, aunque tenía en el horizonte una posible salvación: un contrato con un consorcio de instituciones legales y financieras de los Estados Unidos a quienes ofrecía “una solución completa de inteligencia”. Este consorcio solicitó una muestra del trabajo de la compañía, como prueba preliminar – ayudaría a controlar al grupo de Wilikeaks.

Wikileaks se había ganado la preocupación y descontento de las principales organizaciones norteamericanas de manera definitiva por dedicarse a publicar documentos filtrados en cualquier medio, con el objetivo de preservar la libertad de información en su máxima expresión. El gobierno estadounidense, instituciones bancarias, y grupos conservadores lo acechaban; particularmente después de la publicación de documentos que detallaban actividades cuestionables (y en algunos casos, ilegales) del ejército de los E.U.

Barr y su equipo se pusieron a trabajar. Más de 100 diferentes estrategias fueron diseñadas por HBGary Federal y otro par de organizaciones de seguridad en conjunto, incluyendo la desacreditación de aquellos que apoyaban a Wikileaks. Al respecto, Barr se enfocó en uno de los principales y más potentes aliados de Wikileaks: Anonymous.

Imagen cortesía de Scott Beale/Laughing Squid

El grupo Anonymous es una mezcla heterogénea: sus miembros suponen un contingente de al menos varios cientos de activistas, intrusos informáticos, expertos en computación, y curiosos. Por años, han personificado la amenaza humana más importante en Internet, manifestándose en persona, protestando ante organizaciones como la Iglesia de la Cienciología, interrumpiendo actividades en sitios y servicios web (MasterCard, por ejemplo) y en general causando interferencia a quien se interponga con sus intereses, creencias y valores. Algunos sectores los consideran guardianes de valores intrínsecos a Internet; otros, meros criminales. De cualquier forma, sus integrantes se han mostrado increíblemente difíciles de rastrear. Anon (como ellos lo abrevian) no cuenta con un liderazgo definido, sus integrantes utilizan diversas técnicas para mantenerse encubiertos digitalmente: servidores proxy, cifrado de datos, etc.

Barr sabía esto, pero aún así determinó que era posible obtener suficiente información de miembros clave como para desmantelar al grupo. Su objetivo principal fueron las redes sociales: después de todo, aún los activistas más avocados a su causa utilizan Facebook, ¿cierto? Barr teorizó que la información divulgada en redes sociales, en particular las uniones entre ciertas personas, podrían revelar quiénes se encontraban involucrados en movimientos de este estilo, así en enero de 2011, comenzó su investigación.

Resultados inesperados

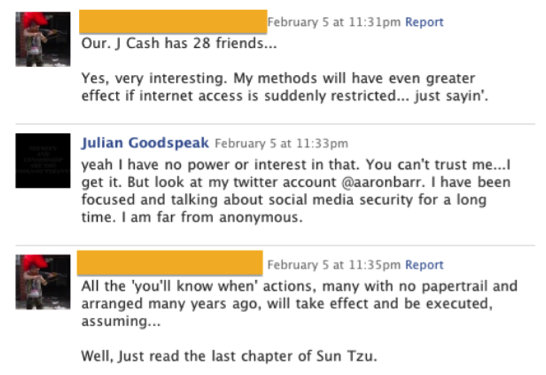

No era la primera vez que Barr se encontraba con este tipo de recolección de información: meses atrás, había realizado algo similar para demostrar su capacidad de recolección de inteligencia a clientes potenciales y obtuvo resultados impresionantes. En esa ocasión, y después de casi un mes de investigación, Barr creía haber obtenido la identidad de los principales miembros de Anon. Tan seguro se encontraba de sus hallazgos, que decidió utilizarlos como base para una futura plática acerca de los riesgos de las redes sociales; además, reservó una cita con el FBI para discutir estos resultados, y decidió – como cortesía profesional – compartir la existencia de dicha información con quien había estimado e identificado en el chat, como una de las 3 principales personas en Anon, CommanderX.

A pesar de que Barr esperaba una reacción poco amigable ante esta revelación, la respuesta de Anon fue sorprendentemente rápida y furiosa. CommanderX puso en claro dos cosas: que Barr no tendría oportunidad de compartir esa información con nadie más, y que Anon entraría en acción rápidamente. Ese mismo día ejecutaron un ataque de DDoS (Distributed Denial of Service -ataque distribuido de denegación de servicio-, una forma común de deshabilitar servidores) contra la página web de HBGary Federal; a la par comenzaron de inmediato el reclutamiento de miembros para coordinar un ataque contra todos los blancos posibles relacionados con HGBary Federal.

Barr se descubre ante Anon (via Ars Technica)

Después de explotar vulnerabilidades en el sitio web de HBGary Federal, Anon obtuvo una lista de contraseñas hasheadas*; con esto, y debido a que un par de usuarios - entre ellos, Aaron Barr - utilizaron contraseñas sencillas (letras minúsculas y números únicamente), obtuvieron accesos al servidor web. Un par de pruebas confirmaron que existía un segundo servidor al que podrían acceder; sorprendentemente, las mismas contraseñas les permitieron ingresar a este equipo. Y es aquí donde encontraron la mina de oro.

*Un hash es una función de cifrado de un solo sentido; esto significa que es imposible obtener el original a partir del hash. Se utiliza ampliamente al almacenar contraseñas; sin embargo, puede vulnerarse mediante el uso de tablas arcoíris, que almacenan todas las posibles combinaciones de contraseñas y sus respectivos hashes.

Cuando encontraron que Barr utilizaba la misma contraseña para estos dos servidores, supusieron que podría utilizarla también para otros servicios. Al probar la contraseña de Barr en Google Apps, obtuvieron también acceso al correo electrónico de todas las personas en la compañía – incluyendo Greg Hoglund, quien es un respetado experto en seguridad informática, su sitio http://rootkit.org es una importante fuente de información sobre software malicioso.

Utilizando el acceso a su correo, lograron obtener acceso a este sitio, aplicando un ataque de ingeniería social al administrador del mismo (utilizando el correo de Hoglund, fingiendo ser él). Con privilegios administrativos del mismo, lo deshabilitaron y sacaron fuera de línea.

Finalmente, Anon publicó el resto de los correos electrónicos de todos los empleados de HBGary.

Cómo protegerse

Los resultados son innegables: la pérdida de reputación de un experto en seguridad, la anulación de un posible contrato (que llevó directamente a la quiebra de HBGary Federal), la publicación de miles de correos confidenciales, e incluso la vulneración y deshabilitación del servidor de un tercero, apenas involucrado en la situación.

¿Cómo pudo evitarse este problema? Además de la obvia recomendación (no ataques a intrusos informáticos), unas cuantas simples medidas pudieron haber limitado tremendamente el alcance de este ataque:

- Utilizar contraseñas seguras.

- Evitar reutilizar contraseñas en diferentes servicios.

- Cifrar correos electrónicos.

Todas son recomendaciones usuales, y bastante sencillas. Este caso brinda una importante lección, la diferencia entre haber sufrido un simple ataque de denegación de servicio y ver todos los secretos corporativos regados por el Internet, la habría hecho seguir estas buenas prácticas.

Después de todo, los únicos que podemos perder, somos nosotros mismos.