-01(opt).jpg)

El objetivo de este artículo, es informar al lector sobre la protección de la información transmitida mediante estas tecnologías inalámbricas y su disponibilidad, buscando también un acercamiento a la explicación de diversas técnicas de explotación complementarias al artículo divulgado en la edición 11 de esta revista[1], en donde se habla de la obtención de credenciales mediante ataques sobre los protocolos de cifrado WPA/WPA2 o WEP.

Dado que la tecnología inalámbrica sobrepasa los límites físicos, en ocasiones, resulta difícil cumplir por completo con la triada de seguridad (confidencialidad, integridad y disponibilidad). Independientemente de una buena configuración, como lo podría ser WPA-Enterprise con el servidor RADIUS, existen riesgos inherentes a la tecnología; por mencionar algunos, ataques de denegación o degradación de servicio a Access Points (AP) o clientes, o la existencia de Rogue Access Points (AP falsos) que podrían tener como consecuencia el robo de credenciales y certificados para posteriormente ingresar de manera no autorizada a la red.

La inadecuada configuración y el cifrado vulnerable son comúnmente relacionados con problemas de seguridad de tecnologías inalámbricas, con los que frecuentemente se adquieren los servicios de Internet inalámbrico. Sin embargo, no todos los problemas de seguridad se solucionan con una configuración adecuada.

La problemática

Rogue Access Point o Evil Twin

Se define como un Access Point (AP) no autorizado que puede estar conectado a la red cableada de una institución[2], denominándolo Rogue Access Point interno, siendo administrado por alguien ajeno al rol autorizado. Tiene la característica de no cumplir con las políticas organizacionales y por lo general permiten el acceso a cualquier usuario sin credenciales.

Existe otro tipo, Rogue Access Point externo, que no está conectado a la red cableada de la organización, sin embargo, emula un dispositivo auténtico. Este ataque es muy simple, ya que basta con configurar un Access Point con las mismas características del dispositivo genuino, incluyendo ESSID (Extended Service Set IDentifier o nombre de la red) y características de cifrado. Uniendo a esto un incremento de la intensidad de la señal, se provocaría que los clientes soliciten autenticación al dispositivo falso haciendo posible ejecutar otros ataques que incluyen la obtención de credenciales, monitoreo no autorizado de la red, robo de cookies entre otros. Este problema es ocasionado debido a fallas en el protocolo de autenticación Access Point - cliente, ya que se presenta en una sola vía, es decir, el AP autentica al cliente, pero el cliente no verifica la autenticidad del AP.

Tenable Security define los siguientes tipos de Rogue Access Point[3]:

Wireless router conectado vía una interfaz trusted: el Access Point es conectado en algún lugar confiable de la red interna, generalmente habilitando DHCP, acción que puede causar conflicto con el DHCP interno. Por lo general, este tipo cuenta con todos los servicios habilitados (HTTP, SNMP, etc.) y es más peligroso ya que el intruso puede tener acceso en un rango más amplio.

Wireless router conectado vía una interfaz trusted: el Access Point es conectado en algún lugar confiable de la red interna, generalmente habilitando DHCP, acción que puede causar conflicto con el DHCP interno. Por lo general, este tipo cuenta con todos los servicios habilitados (HTTP, SNMP, etc.) y es más peligroso ya que el intruso puede tener acceso en un rango más amplio.

Wireless router conectado vía una interfaz untrusted: Se encuentra del lado untrusted o externo del firewall o del router. Por lo general cuenta con pocos servicios por lo que hace difícil su detección en la red.

Instalación de una tarjeta inalámbrica en un dispositivo conectado en la trusted LAN: Aunque se requiere acceso físico, se podría instalar una tarjeta inalámbrica y configurarla como Access Point. La mayoría de los chipsets, dispositivos y sistemas operativos actuales permiten realizar esta función.

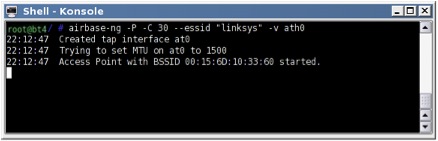

Activación inalámbrica en un dispositivo ya existente conectado en la trusted LAN: Es el mismo caso que el anterior, con la diferencia de que aquí se emplea la infraestructura inalámbrica ya existente en el dispositivo, lo que facilita el ejercicio. Un ejemplo para la ejecución de este tipo de técnica de explotación es la herramienta airbase-ng combinada con karmetasploit[4] (Figura 1 y 2).

Karmetasploit es un plugin de metasploit, que usado junto con airbase-ng, permite crear una red falsa y abierta para incitar a la conexión de los clientes que quieren obtener Internet gratis. Tras conectarse, ejecuta una serie de técnicas que podrían robar las cookies, obtener contraseñas de distintas aplicaciones y, si el sistema operativo tiene alguna vulnerabilidad, trata de explotarla y obtener un shell.

Figura 1. AP falso

-P El AP falso responde todas las pruebas sin importar el ESSID especificado

-C 30 Enviará beacons de prueba durante 30 segundos.

-e "test" Se especifica el nombre de la red

-v modo verbose

mon0 interfaz inalámbrica en modo monitor

En la Figura 1 únicamente se está creando el AP falso abierto.

Figura 2. Karmetasploit

En la figura 2, se muestra la ejecución de karmetasploit, que realiza la captura de información y ejecuta las técnicas de explotación hacia los clientes conectados. Lo único que resta es esperar la conexión de un cliente para almacenar su información.

MAC address spoofing

Un Access Point podría ser configurado para permitir el acceso solamente a las direcciones MAC almacenadas en una lista, sin embargo, un atacante podría modificar esta dirección con la intención de obtener acceso, es posible realizar este tipo de técnicas con herramientas como Win 7 MAC Address Changer. (Figura 3)

Figura 3. MAC Address Change

Denegación de Servicio (DoS)

Un ataque de denegación de servicio ocurre cuando un Access Point no puede brindar servicio a clientes autorizados, debido a una inundación de peticiones de clientes no autorizados. Existen distintas variantes:

Jamming: generar señales aleatorias en frecuencias específicas.

Inundación con asociaciones: El AP tiene una tabla de asociaciones que cuenta con un número limitado de entradas, si se llena esta tabla, el dispositivo no puede atender más solicitudes de asociación.

Disociación provocada: El atacante envía tramas de disociación falsas con direcciones MAC modificadas, el cliente puede enviar tramas de autenticación y regresar al estado anterior, pero el atacante puede continuar enviando tramas de disociación por un periodo, evitando la re-asociación.

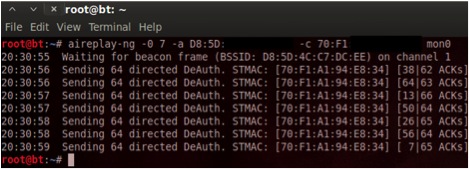

De-autenticación provocada: Este ataque es similar al anterior, pero enviando tramas de de-autenticación (Figura 4). El ataque puede ir dirigido a un cliente en específico o a todos los clientes asociados al AP.

Figura 4. DoS De-autenticación

En la imagen se muestra el uso de aireplay-ng para enviar tramas de de-autenticación donde:

-0: enviar tramas de de-autenticación.

-a: dirección MAC del AP

-c: dirección MAC del cliente asociado

mon0: interfaz

La solución

Una vez analizado el problema, es fácil comprender la naturaleza de la solución, que sí bien puede disminuir el riesgo la aplicación de buenas prácticas de seguridad, no lo elimina por completo.

Existen soluciones especificas para redes inalámbricas que permiten la detección y corrección de algunos de los problemas antes mencionados, son nombrados Wireless Intrusion Prevention System (WIPS), trabajan de manera similar a in[c1] IPS (Intrusion Prevention System) tradicional, solo que enfocado a redes inalámbricas.

Hay que saber distinguir entre WIDS (Wireless Intrusion Detection System) y WIPS, así como ocurre con los dispositivos tradicionales, un WIDS solamente realiza la detección de problemas de seguridad mientras que un WIPS realiza la detección y mitiga al mismo tiempo, es decir, toma acciones con respecto a políticas previamente creadas.

La arquitectura típica de un WIPS tiene los siguientes elementos:

- Sensores: Monitorean y realizan la captura de la actividad.

- Servidores de administración: Analizan la información enviada por los sensores.

- Servidor de base de datos: Almacena los eventos generados por el servidor de administración.

- Consola: Es la interfaz para la administración del sistema.

Los sensores se deben distribuir con base en el tiempo para monitorear los distintos canales por un determinado periodo, por lo que sería necesario el uso de múltiples sensores o bien, de sensores especiales para realizar el monitoreo permanente de todos los canales.

Probablemente, lo primero que llega a la mente cuando se habla de este tipo de tecnologías es el factor económico, sin embargo, existen soluciones de software libre que podrían ayudar a resolver los mismos problemas.

Por parte de las opciones de software libre, existe openwips-ng creado por el autor de la suite aircrack-ng (Thomas d´Otreppe de Bouvette, quien expuso su proyecto en el Congreso de Seguridad en Cómputo 2011[5]), es un sistema de detección y mitigación segmentado en módulos (sensor, servidor e interfaz), actualmente está en construcción, sin embargo, ya hay una versión beta disponible. Para mayor información se puede recurrir a http://openwips-ng.org/.

Como parte de las ponencias del Congreso de Seguridad en Computo 2011, se expuso con mayor detalle el desarrollo y funcionamiento de un WIPS de creación propia[6], desarrollado con apoyo de la suite airckrack-ng, el cual se basa en el monitoreo y análisis de tramas con la intención de encontrar comportamientos maliciosos, el cual toma acciones con respecto al tipo de ataque detectado.

De acuerdo al cuadrante de Gartner de soluciones comerciales WIPS, se tienen las siguientes opciones marcadas como líderes en orden alfabético:

- AirTight Networks

- Aruba Networks

- Cisco

- Fluke Networks

- Motorola

Los criterios de evaluación principales fueron los siguientes:

- Experiencia del cliente: Simplicidad, flexibilidad, capacidades de operación y soporte.

- Viabilidad integral: Financiera, estratégica, organizacional, de negocio.

- Producto/servicio: Amplitud de características, capacidades de detección y prevención, integración, monitoreo, reporte.

Las capacidades generales de este tipo de dispositivos son las siguientes:

- Identificación de tráfico malicioso en el aire

- Detección de Rogue Access Point

- Identificación física de dispositivos WiFi vulnerables

- Protección de ataques de fragmentación

- Detección de ataques de de-autenticación

- Detección y bloqueo de clientes no autorizados

- Detección y bloqueo de conexión de clientes confiables a redes externas

- Detección y bloqueo de conexión sin autorización de dispositivos móviles

- Adaptación a políticas organizacionales

- Detección de configuración inadecuada de la red

- Detección de patrones de uso inusual

- Detección de escaneo activo de redes inalámbricas

- Detección y bloqueo de ataques de de-negación de servicios

- Detección y bloqueo de ataques de hombre en medio(MitM)

El uso de redes inalámbricas implica riesgos inherentes a la tecnología que no son solucionados con la aplicación de buenas prácticas de seguridad, por lo que surge la necesidad de dispositivos WIPS que ayudan a disminuir el riesgo y a eliminarlo en algunos casos. A pesar de que no existe una amplia gama de dispositivos de este tipo, hay buenas opciones a las que es posible recurrir.

Referencias

- Katrin Hoeper and Lily Chen. NIST Special Publication 800-120. Recommendation for EAP Methods Used in Wireless Network Access Authentication. 2009.

- sitio Openwips-ng http://openwips-ng.org/

- Karen Scarfone, Peter Mell, NIST 800-94, Guide to Intrusion Detection and Prevention Systems (IDPS), Feb 2007

- Ken Hutchiunson, Wireless Intrusion Detection Systems, SANS Institute, October 2004.

[1] http://revista.seguridad.unam.mx/sites/revista.seguridad.unam.mx/files/revistas/pdf/Seguridad_Num_11_0.pdf

[2] Fuente airtight networks http://www.rogueap.com/rogue-ap-docs/RogueAP-FAQ.pdf

[3] Teneable Security es considerada una compañía líder en materia de seguridad creadora de Nessus Vulnerability scanner, una de las herramientas más importantes para escaneo de vulnerabilidades. http://blog.tenablesecurity.com/2009/08/using-nessus-to-discover-rogue-access-points.html

[c1]Un??