En el ámbito de la seguridad de la información, el mal uso del lenguaje es una práctica que suele suceder al tratar de explicar cómo funcionan ciertos dispositivos, durante la elaboración de un artículo o documento; o simplemente conversando con otra persona sobre un tema en específico. Cuando hablamos de cosas relacionadas con seguridad de la información, se suelen utilizar términos con diferentes significados de manera indistinta o incorrecta. Es nuestro trabajo concientizar a los usuarios sobre la correcta utilización de algunos términos. En esta ocasión trataré de explicar la criptografía, el malware y las evaluaciones de seguridad de la información, así como también proporcionar los significados correctos.

Encriptar y desencriptar

El principal error que cometen los especialistas de seguridad, ingenieros en computación, administradores de servidores, entre otros, es mencionar encriptar o encripción para referirse a la acción de ocultar información sensible mediante un algoritmo de cifrado. En el diccionario de la lengua de la Real Academia Española (RAE) dichas palabras no están registradas, aunque muchas fuentes en Internet manejan estos términos. En diversas conferencias y capacitaciones de seguridad de la información a las que he asistido, he escuchado los términos criptar y desencriptar, además de otros que se utilizan como si fueran sinónimos. Mi teoría sobre estos errores radica en que las palabras en inglés para la acción ya mencionada es encrypt y su contraparte decrypt. Así, es posible que se quieran traducir como cognados debido a que la mayoría de la información sobre temas relacionados a seguridad se encuentra en inglés.

El término encriptar está compuesto del prefijo en y de la palabra cripta (un lugar subterráneo en donde se puede enterrar a los muertos), es decir, significa enterrar en un cripta. Sin embargo, la etimología de la palabra criptografía viene del griego κρύπτoς (kryptós), que significa oculto. Por tanto, la palabra encriptar no cumple con el significado de criptografía.

De acuerdo a la RAE, cifrar se refiere a “transcribir en guarismos, letras o símbolos, de acuerdo con una clave, un mensaje cuyo contenido se quiere ocultar”. Por lo tanto, en el argot de seguridad y con base a mi experiencia, la forma correcta de referirse en español a la acción de ocultar y revelar información mediante un algoritmo de cifrado, es cifrar y descifrar.

Virus, gusano y troyano

Cuando un usuario detecta comportamiento inusual en su computadora personal suele atribuirlo a un virus, aunque el equipo de cómputo no haya sido revisado por un especialista o el antivirus no lo haya determinado. Lo más probable es que sea una víctima de software malicioso, existen muchos tipos distintos. Para entender con claridad el problema que tiene el equipo, es importante saber cuáles son las diferencias entre algunos términos.

Cuando un usuario detecta comportamiento inusual en su computadora personal suele atribuirlo a un virus, aunque el equipo de cómputo no haya sido revisado por un especialista o el antivirus no lo haya determinado. Lo más probable es que sea una víctima de software malicioso, existen muchos tipos distintos. Para entender con claridad el problema que tiene el equipo, es importante saber cuáles son las diferencias entre algunos términos.

-

Requiere la intervención del usuario para ejecutarse o propagarse.

-

Se copia en el equipo sin el consentimiento del usuario para causar acciones maliciosas.

-

Suele esconderse dentro de ciertos procesos del sistema operativo (por ejemplo svchost.exe o explorer.exe en Windows).

-

Programa malicioso que se replica a sí mismo y se propaga sobre una red.

-

Explota vulnerabilidades afectando a un gran número de computadoras.

-

Puede enviarse de forma automática mediante correo electrónico.

-

Programa malicioso que intenta suplantar un software legítimo.

-

Tiene diversos propósitos malintencionados, como obtener estadísticas de actividad de exploración en Internet de la víctima, información sensible y acceso remoto.

Si nuestro equipo personal o estación de trabajo comienza a hacer actividades no autorizadas e inusuales, es posible que no sepamos si es un virus, gusano o troyano. Entonces, podemos decir que el dispositivo se encuentra infectado con malware (acrónimo de Malicious Software), éste es el nombre que se le da al conjunto de software listado anteriormente, aunque puede incluir a otros más.

Hacker y cracker

En diversos medios de comunicación podemos encontrar noticias sobre ataques informáticos, denegación de servicio, defacement, robo de información, entre otros, comúnmente estas acciones se atribuyen erróneamente a los hackers. El término hacker se refiere a una persona experta en tecnología, capaz de identificar fallas o explotar vulnerabilidades de sistemas, pero su interés es académico, educativo o de investigación. Cuando los hackers detectan un problema de seguridad, lo informan al dueño del activo vulnerable para que se solucione y así, evitar que sea aprovechado por un delincuente informático.

En la mayoría de los casos, los protagonistas de ataques cibernéticos son los crackers, individuos que aprovechan vulnerabilidades o comprometen sistemas informáticos de manera ilegal, su objetivo es obtener algún beneficio, como reconocimiento personal o remuneración económica. Por éste último, se han creado grupos criminales que buscan defraudar a usuarios y organizaciones.

Revisando el significado de los dos términos, te puedes dar cuenta de que la palabra hacker ha sido satanizada y mal empleada en muchos medios de comunicación, los hackers tienen un código de ética que no les permite utilizar sus conocimientos para afectar la información de otros, aunque hay distintos tipos de hackers.

Para no caer en confusión. Un hacker de sombrero negro es igual que un cracker, pero el primero buscará vulnerabilidades en tu infraestructura sin provocar ningún daño (modificación o destrucción), tal vez podría reportarte las fallas de seguridad de tu organización mediante un correo anónimo; sin embargo, lo hace sin permiso, ésta es la diferencia con un hacker de sombrero blanco, que puede ser contratado para evaluar la seguridad de la empresa. Por otro lado, un cracker podría alterar, destruir o lucrar con la información obtenida a partir de un acceso no autorizado o mediante la explotación de una vulnerabilidad.

Evaluación de seguridad, hacking ético y pruebas de penetración

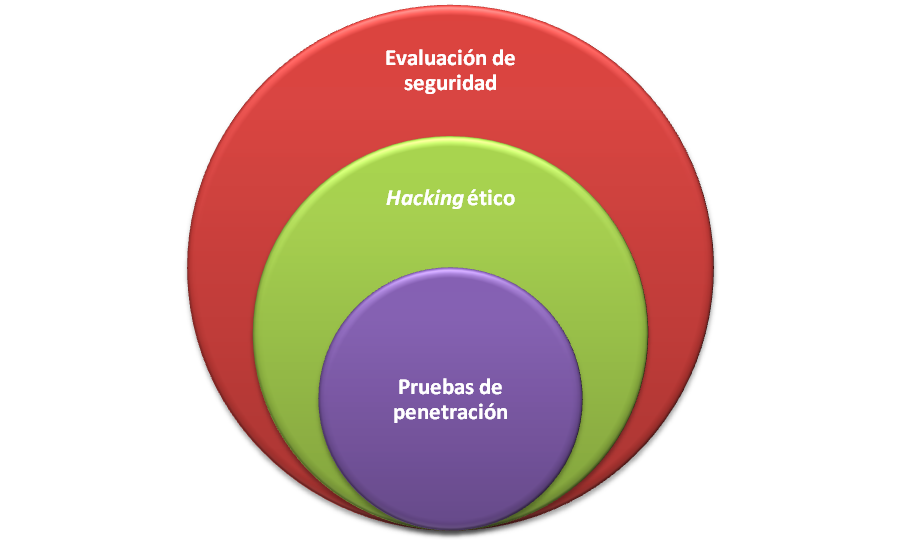

Estas tres frases frecuentemente se utilizan de manera indistinta; y aunque no significan lo mismo, tienen cierta relación entre ellas pues conforman un todo. En la imagen 1, se observa que las pruebas de penetración pertenecen al hacking ético y, a su vez, forman parte de una evaluación de seguridad.

Una evaluación de seguridad de la información es un proceso para determinar el estado de seguridad actual del activo que se esté evaluando (computadora, sistema, red, etc.). Durante la evaluación de seguridad de una organización, se revisa una serie de documentos y archivos, tales como políticas de seguridad, bitácoras, configuraciones de seguridad, conjunto de reglas, entre otros; también es necesario hacer pruebas de penetración. Durante todo el proceso se documentan los hallazgos y se genera un reporte final que refleja la postura de seguridad de una organización.

Cuando se hace referencia al término hacking, se piensa en muchos significados, por lo regular las personas creen que se habla del robo de información digitalizada o de ataques hacia organizaciones para provocar fallas, es decir, siempre se ve con una connotación negativa. En el contexto de la seguridad, hacking hace referencia a la manipulación de la tecnología para lograr que ésta haga algo para lo cual no fue diseñada. Hacking ético se refiere a usar técnicas de ataques para encontrar alertas de seguridad con el permiso del dueño del activo (por ejemplo, análisis de vulnerabilidades y pruebas de penetración), lo que se busca, es fortalecer la seguridad.

Según el NIST[1], las pruebas de penetración son una prueba de seguridad técnica en donde un evaluador simula ataques reales, su función es identificar los métodos para eludir las características de seguridad de una aplicación, un sistema o una red. De acuerdo con el SANS[2], las pruebas de penetración, como su nombre lo indica, son un proceso enfocado a penetrar las defensas de una organización, comprometer los sistemas y obtener el acceso a la información.

Analizando las dos definiciones anteriores, concluyo que las pruebas de penetración son un proceso intrusivo en donde se evalúan los mecanismos y configuraciones de seguridad de una organización mediante la utilización de métodos y técnicas para burlar la seguridad. Su función es penetrar los sistemas para conseguir información confidencial de la organización.

Existen más términos relacionados con seguridad de la información que son empleados como sinónimos o que no son utilizados correctamente (payload, exploit, amenaza, riesgo), sin embargo, considero que en este artículo traté los que llegamos a escuchar de forma más cotidiana, cuando asistimos a una clase, conferencia, curso, taller o capacitación relacionada con la seguridad.

Si quieres saber más consulta: