Durante la primera semana de mayo, desde el Laboratorio de ESET Latinoamérica, publicamos un artículo relacionado a una de las investigaciones desarrolladas en la región, la implementación de troyanos bancarios propagados como archivos CPL en Brasil. En el artículo completo encontrarán el análisis técnico de estas amenazas y las principales particularidades de sus algoritmos de cifrado. En este texto vamos a analizar la evolución a lo largo del tiempo en cuanto a la actividad de este tipo de archivos en la región latinoamericana, correspondiente a una parte del artículo publicado.

Cuando hablamos acerca de las amenazas que vemos en Brasil, hacemos una mención especial a familias de malware conocidas como Win32/TrojanDownloader.Banload o Win32/Spy.Banker. El hecho de que diferentes tipos de troyanos bancarios sean las amenazas más detectadas en Brasil puede no ser ninguna novedad, sin embargo, en esta investigación les vamos a contar cómo los cibercriminales de este país utilizaron un tipo especial de archivos ejecutables, los CPL (Control Panel Application), para propagar sus amenazas y cómo evolucionó esta tendencia en los últimos años.

Descripción de los archivos CPL

Para empezar, podemos decir que todo archivo CPL es un tipo de librería de enlace dinámico o DLL. En este sentido, las DLL almacenan código listo para ser utilizado por otros archivos ejecutables; se dice que las DLL exportan funcionalidad que es importada por cualquier programa en el sistema que la solicite. Ahora bien, las DLL no pueden ser ejecutadas por sí mismas. Tal es así que, si se hace doble clic sobre un archivo DLL, no se ejecutará código en forma automática: es necesario que otro programa en ejecución invoque el código de la DLL.

Y es aquí donde debemos mencionar la principal característica que diferencia los archivos CPL y las DLL: la acción del doble clic sobre un CPL sí desencadenará la ejecución automática de código presente en el archivo. Pero, ¿cómo es esto posible, si un CPL es en realidad una DLL? La respuesta es que, técnicamente, el código en el CPL no es autoejecutable, pero al hacer doble clic sobre él comienza la ejecución de control.exe, la aplicación del Panel de Control de Microsoft Windows la cual invoca el código del CPL.

Alcance en Brasil

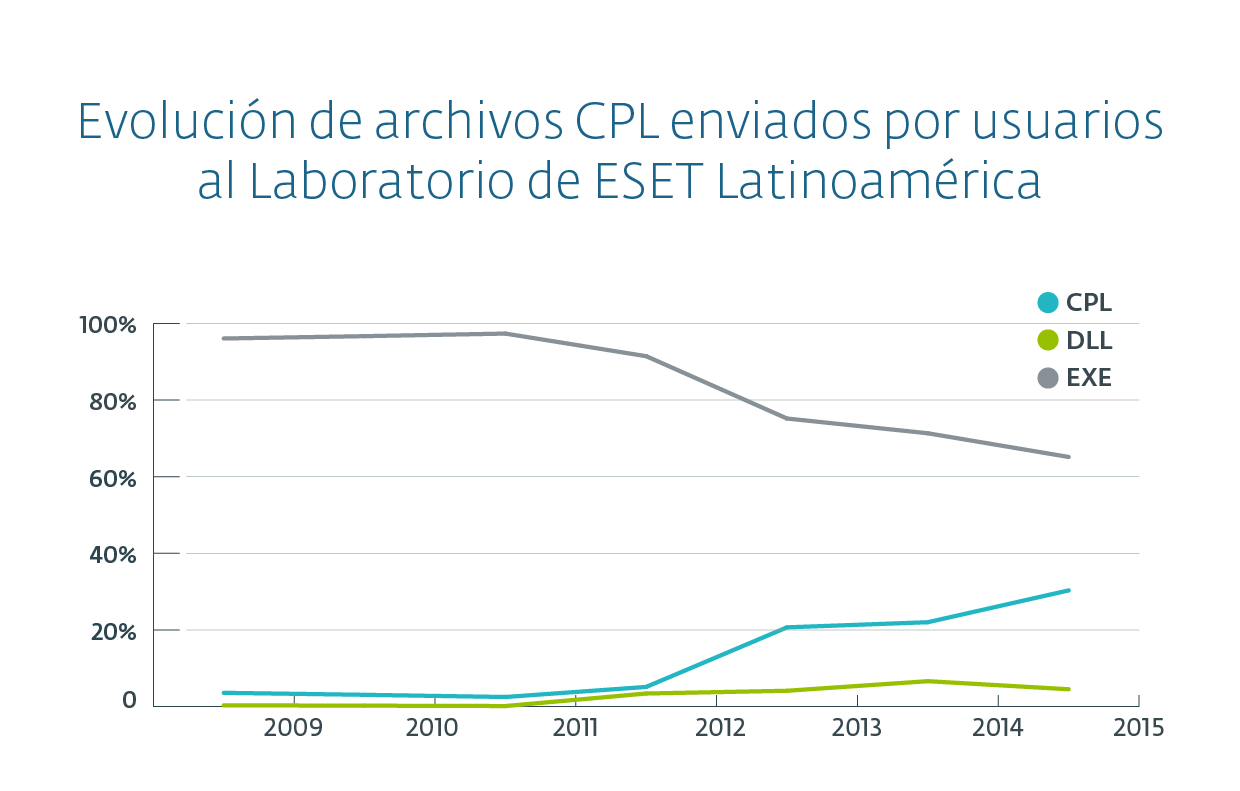

Uno de los puntos más importantes acerca de los archivos CPL se relaciona con el impacto y crecimiento que han tenido en los últimos años. Para notar estos cambios podemos observar el Gráfico 1, en el cual se puede apreciar la relevancia que el malware en formato CPL ha tenido en la región:

El gráfico anterior muestra la relación entre los tipos de archivos ejecutables enviados por los usuarios de América Latina al Laboratorio de ESET desde 2009 hasta los primeros meses de 2015. Cuando miramos la relación de los archivos reportados en la región vemos un cambio más que importante. El salto más grande, quizás uno de los indicios de esta tendencia, se da entre 2012 y 2013. A comienzos de 2012, sólo el 5% de los archivos enviados por los usuarios al Laboratorio de ESET correspondieron a malware en formato CPL. Sin embargo, para 2013 este valor se elevó al 20%, cuadruplicando su valor respecto al año anterior.

El segundo cambio más importante se sigue observando entre 2014 y los primeros meses de 2015, en donde el porcentaje de muestras recibidas por parte de los usuarios creció en un 50%. Durante los primeros tres meses de 2015, tres de cada diez muestras que los usuarios enviaron al Laboratorio de ESET fueron archivos CPL.

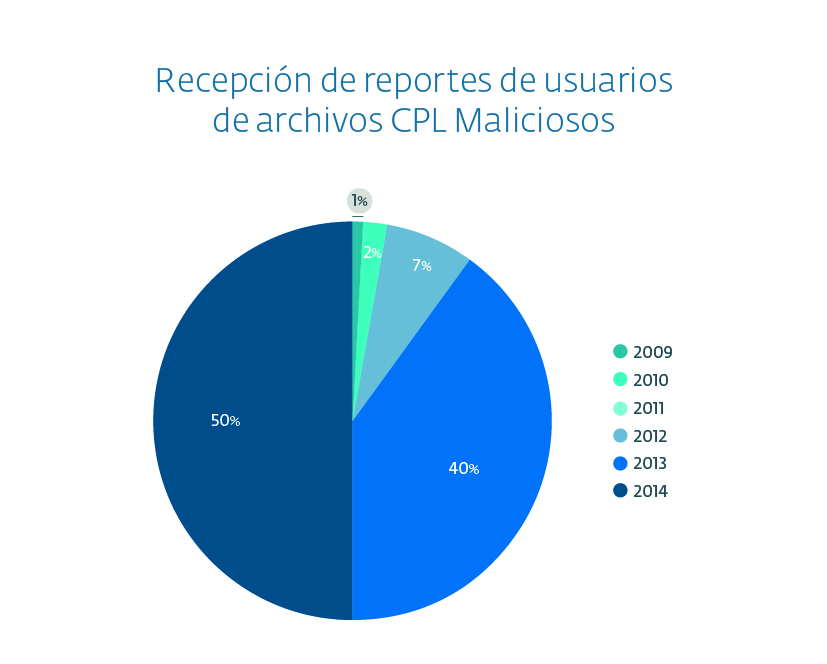

Sobre las muestras enviadas por parte de los usuarios, es posible analizar la frecuencia con la que estos archivos llegaron al Laboratorio:

Los dos años con mayor actividad claramente son 2013 y 2014, en donde se reportaron el 90% de las muestras de malware en CPL. Si bien sabemos que la actividad es anterior a 2013, analizar lo que los usuarios reportan al Laboratorio nos permite revelar el momento en el que identifican un archivo sospechoso más allá de la extensión que tenga.

Detecciones, amenazas y funciones

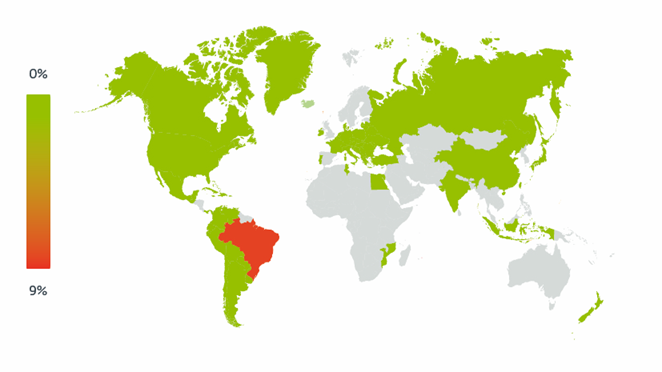

Sobre las más de 1,500 muestras que tomamos de ejemplo, el 82% de las detecciones son variantes de Win32/TrojanDownloader.Banload, una familia de malware que prevalece desde hace años en Brasil como el principal código malicioso. Entre los puntos particulares de esta familia encontramos que, según los datos de telemetría de ESET LiveGrid, Brasil es el país más afectado, con una gran diferencia respecto al resto del mundo:

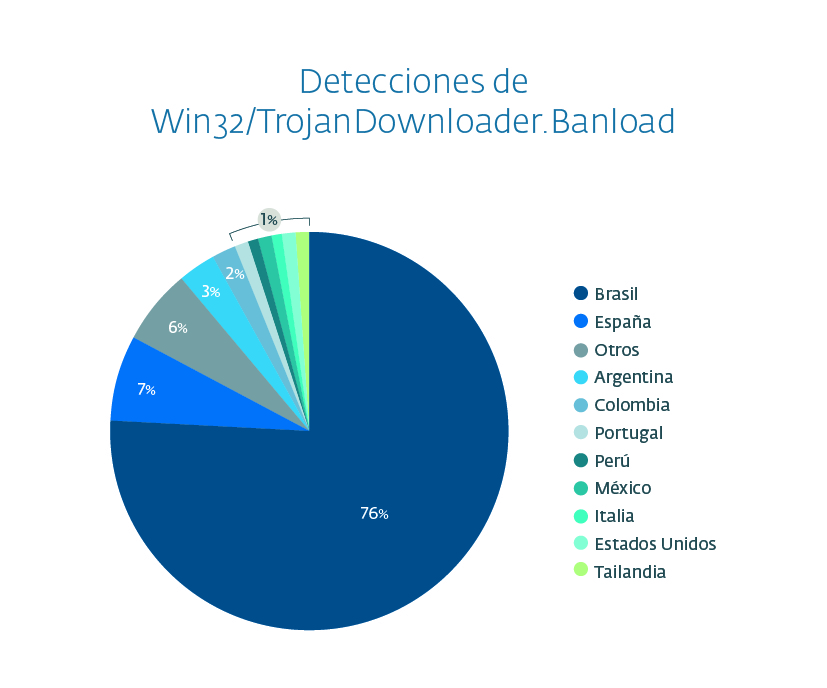

Cuando cuantificamos el peso de las infecciones de cada país en el listado de los diez países más afectados por esta familia de TrojanDownloaders, nos encontramos que el 76% de las detecciones de esta familia en 2014 correspondió a Brasil. Esto es un ejemplo más que claro de que esta familia está dirigida a usuarios de ese país, ya que el siguiente puesto, ocupado por España, tiene casi once veces menos detecciones y la brecha se extiende aún más con países como Argentina, Colombia e incluso Portugal.

Gráfico 3. Países con más detecciones de Win32/TrojanDownloader.Banload

Prácticamente, una de cada diez amenazas que se detectan en Brasil corresponden a esta familia de troyanos bancarios. El ranking de amenazas para el país en el mes de marzo de 2015 es el siguiente:

El objetivo de un TrojanDownloader es saltear la protección de un sistema y descargar desde un sitio web otra amenaza para instalarla y ejecutarla en el mismo. A través de esta técnica, los atacantes pretenden asegurarse de que el verdadero payload del ataque no sea descubierto ante la existencia de un software de seguridad que lo detecte y así no revelar sus verdaderas intenciones.

URL y dominios

A lo largo de las múltiples campañas de estos troyanos bancarios se han identificado un total de 419 URL correspondientes a casi 300 dominios (de diferentes países del mundo) para alojar las amenazas que se intentaban descargar.

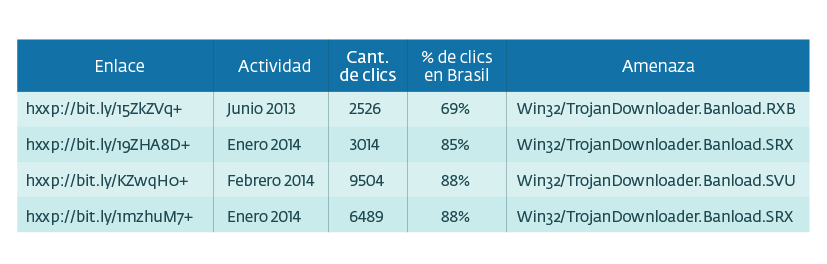

Por sobre un total de 298 dominios a los que hemos visto propagando diferentes amenazas desde 2013 hasta principios de 2015, 76 de ellos corresponden a dominios de Brasil que fueron vulnerados para alojar diferentes amenazas. Algunos de los enlaces utilizados dentro de los archivos ejecutables corresponden a URL acortadas con sistemas como Bit.ly. Basados en la información de estos sistemas es posible confirmar la cantidad de clics que los usuarios hicieron sobre estos enlaces y el alcance que contuvo el ataque. En contraparte, los cibercriminales utilizan los servicios de acortadores de URL como parte de sus técnicas de ingeniería social con el fin de ocultar a dónde es que realmente están accediendo. Sin embargo, en los casos que comentaremos a continuación, las URL acortadas fueron extraídas de las variantes de malware analizadas.

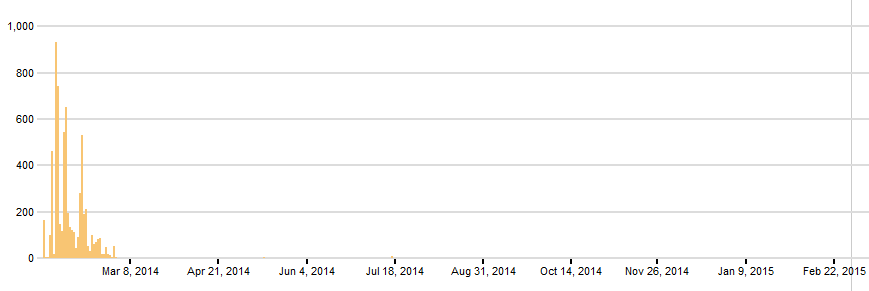

Como ejemplo, si tomamos uno de los enlaces que los cibercriminales utilizaron a principios de 2014 y que propagaron con un acortador de URL, podríamos ver qué cantidad de clics recibió el enlace y su tiempo de vida:

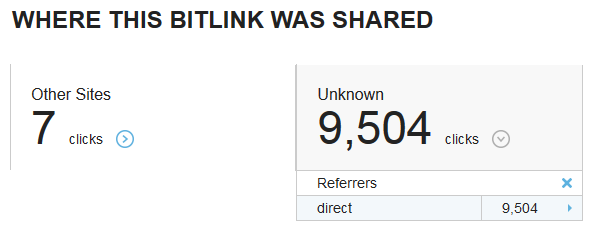

En la imagen anterior podemos ver que el enlace (hxxps://bitly.com/KZwqH0) estuvo activo durante los primeros meses de 2014. Además, basados en estos mismos datos, podemos ver que el total de clics fueron más de 9,500:

En total, hubo alrededor de 10 mil clics relacionados con esta amenaza y, según las mismas estadísticas que otorga el sitio, el 88% de ellos provinieron de Brasil. Esto vuelve a remarcar que los cibercriminales en Brasil están atacando principalmente a gente de este país y su efectividad es bastante alta. En la próxima tabla podemos observar otros números para diferentes enlaces acortados que se utilizaron:

Packers y protectores

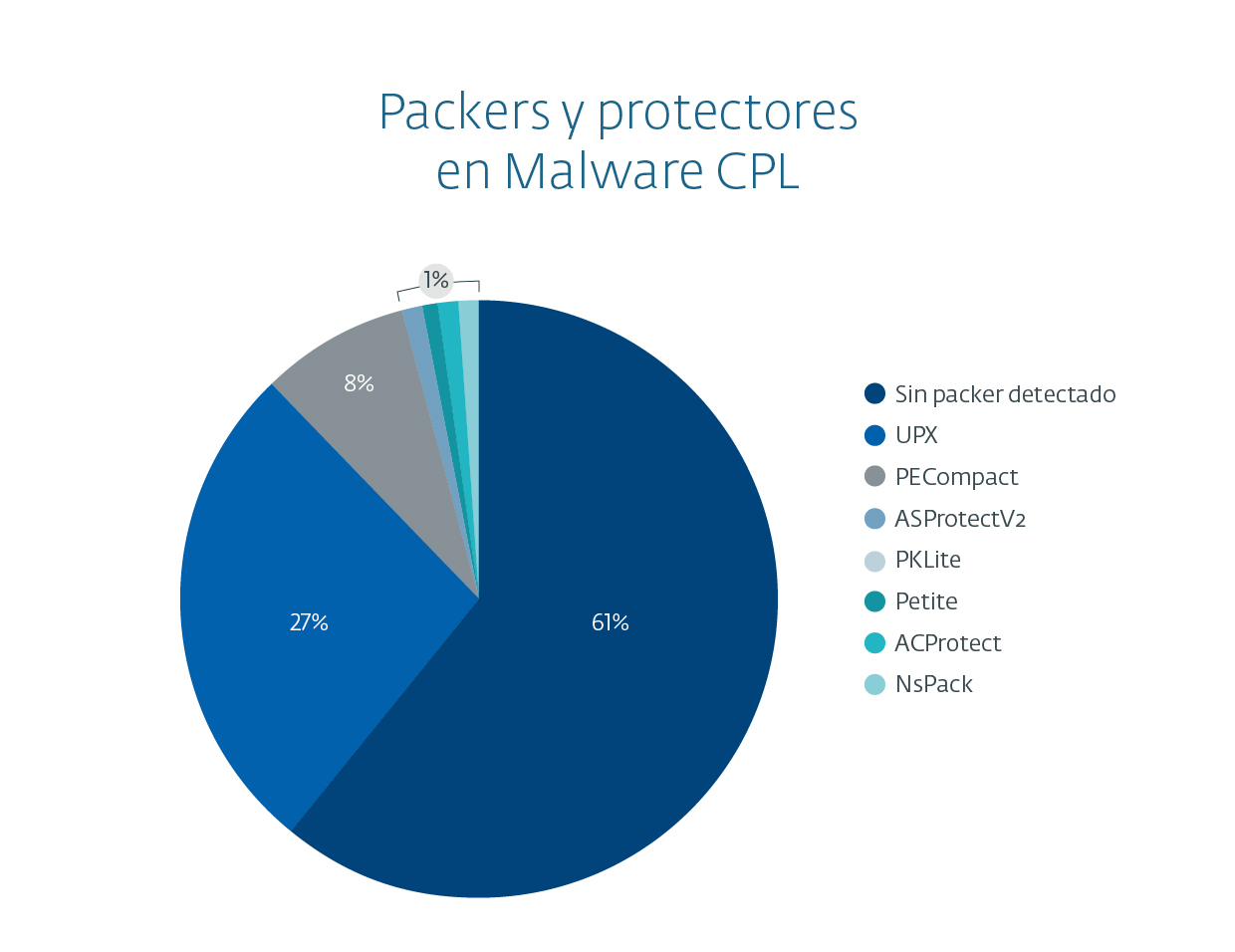

Otro de los aspectos que se pueden destacar de estas campañas es el software que los cibercriminales utilizaron para proteger sus amenazas o incluso evitar ser detectados por las soluciones de seguridad. Como era de esperarse, el packer o protector más utilizado fue UPX, que fue visto en el 27% de las ocasiones, seguido por PECompact con el 8%:

Gráfico 6. Packer y protectores en archivos CPL maliciosos

Además, vimos una gran cantidad de amenazas con protectores personalizados o poco comunes, incluyendo el cifrado de las URL mencionadas en secciones anteriores. Habitualmente los atacantes suelen utilizar estas herramientas para disminuir el tamaño de sus códigos maliciosos así como para evadir la detección.

Detecciones y familias de malware

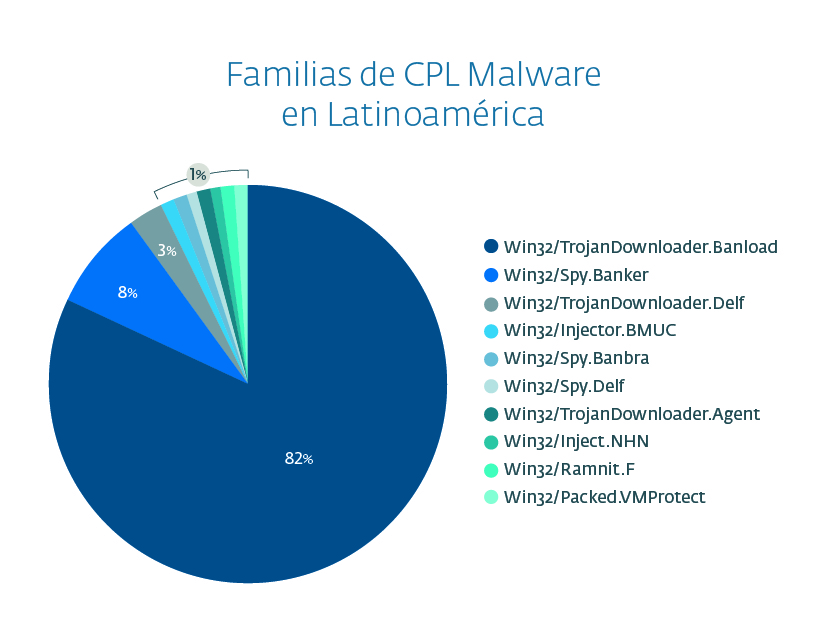

El último punto que vamos a discutir en esta sección son las familias de malware que prevalecen en los archivos CPL que hemos recibido por parte de los usuarios en el Laboratorio de ESET.

El 82% de los reportes correspondían a variantes de Win32/TrojanDownloader.Banload, cuyo comportamiento y actividades hemos discutido a lo largo de todo el artículo, detallando algunas de las particularidades que vimos en el Laboratorio. Por otro lado, teniendo en cuenta esta tendencia, la segunda familia con mayor cantidad de detecciones corresponde con Win32/Spy.Banker[1] y son aquellos códigos maliciosos que se encargan de robar la información desde las computadoras de las víctimas a través de diferentes técnicas para luego enviarlas a los atacantes.

La distribución de todas las familias de malware con Archivos CPL que hemos visto en Latinoamérica es:

Otra familia a mencionar es Win32/Spy.Banbra; el malware de esta variante ha estado activo en Brasil durante años[2] y en la actualidad continuamos viendo casos en los cuales los cibercriminales utilizan los mismos equipos de los usuarios para enviar miles de correos de spam con enlaces maliciosos para continuar infectando víctimas.

[1] ESET Virus Radar, Win32/Spy.Banker, http://virusradar.com/en/Win32_Spy.Banker/detail

[2] 2009-02-20, Sebastián Bortnik, Infección por archivos ¿ejecutables?, http://www.welivesecurity.com/la-es/2009/02/20/infeccion-archivos-no-ejecutables/