En el artículo anterior se habló del Derecho y de las Relaciones Internacionales en su intento por regular el uso de las tecnologías para la información y la comunicación; además, de las tres figuras del derecho internacional relacionadas con el conflicto: el uso de la fuerza, el ciberespionaje y el ciberterrorismo.

Con relación al uso de la fuerza, concluimos en la edición anterior que “un ataque armado es causal de legítima defensa y por tanto debe entenderse como la forma más seria y directa de agresión”.

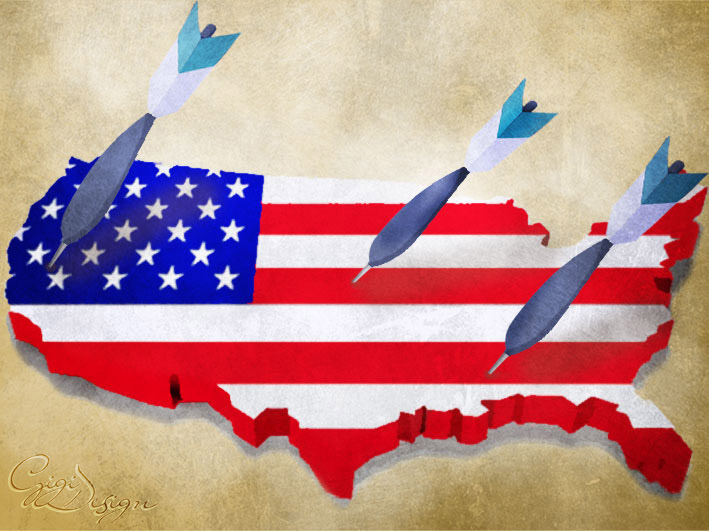

Sin embargo surge la pregunta: ¿Cuándo una ciberoperación pasa a ser un ataque armado? Es en este punto donde las opiniones difieren, ya que el término “ataque armado” no es definido por ninguna convención y su significado está abierto a la interpretación de los Estados y los estudiosos, sin embargo, hay que enfocarse en estudiar el alcance, la intensidad y la duración del ataque para entenderlo mejor.

Por una parte, el Gobierno de los Estados Unidos dice que la legítima defensa aplica para cualquier uso ilegal de la fuerza, y por otra, los expertos dicen que no hay un umbral para distinguir un ataque armado y mortal que garantice el uso de la fuerza como respuesta[1]. Carr Feffrey (2012) da los siguientes modelos utilizados para identificar si un ciberataque es un ataque armado:

- “El primer modelo es un instrumento basado en el enfoque, que comprueba si el daño causado por un nuevo método de ataque anteriormente podría haber sido logrado sólo con un ataque cinético.

- El segundo es un enfoque basado en los efectos, a veces llamado enfoque basado en consecuencia, en la que la similitud del ataque a un ataque cinético es irrelevante y la atención se centra en el efecto general del ataque, estos tienen como víctima al Estado.

- El tercero es un enfoque de responsabilidad estricta, en la que los ciberataques contra infraestructuras críticas son tratados automáticamente como ataques armados, debido a las graves consecuencias que pueden derivarse de la desactivación de los sistemas”[2].

Carr Feffrey reconoce que Michael N. Schmitt es el que más ha avanzado en la temática de evaluar los ciberataques, esto, basado en su “Schmitt’s six criteria” que es retomado en el Manual Tallinn y el cual dice que cuando la escala de dicha ciberoperación es comparable a una operación no cibernética, ésta pasará al nivel de uso de la fuerza. Ahora, si el resultado de una actividad en el ciberespacio es próximo a la muerte, lesión o destrucción significativa, es claramente uso de la fuerza; además tenemos otros factores como son:

- Inmediatez (velocidad con la que las consecuencias se manifiestan).

- Relación causal (entre la ciberoperación y sus consecuencias).

- Invasividad (grado en que la ciberoperación llega al sistema-objetivo).

- Lo mesurable de los efectos.

- Los personajes militares involucrados en la operación.

La determinación se realiza de la siguiente manera:

“1. Se ve en el alcance y la intensidad del ataque. El análisis bajo este criterio examina el número de personas muertas, el tamaño de la zona atacada y la cantidad de daños a la propiedad. Cuanto mayor sea el daño más poderoso el argumento se convierte en el tratamiento de los ataques cibernéticos como un ataque armado.

2. La inmediatez observa la duración de un ataque cibernético así como otros factores de tiempo. El análisis bajo este criterio examina la cantidad de tiempo que el ataque cibernético duró y el tiempo durante el cual los efectos se sintieron. Cuanto más larga sea la duración y los efectos de un ataque, es más fuerte el argumento de que se trataba de un ataque armado.

3. Franqueza, se ve en el daño causado. Si el ataque fue la causa principal del daño, se refuerza el argumento de que el ataque cibernético fue un ataque armado. Si el daño fue causado en su totalidad o en parte por otros ataques paralelos, es más débil el argumento de que el ataque cibernético fue un ataque armado.

4. Invasividad, se ve en el lugar del ataque. Un ataque invasivo es aquel que cruza físicamente las fronteras de los Estados o cruza fronteras electrónicamente y causa daños al Estado víctima. Cuanto más invasivo es el ataque cibernético, más se parece a un ataque armado.

5. Cuantificación, intenta cuantificar el daño causado por el ataque cibernético. Los daños cuantificables se tratan, por lo general, más en serio en la comunidad internacional. Cuanto más un Estado puede cuantificar el daño hecho, más el ataque cibernético se parecerá a un ataque armado. El daño especulativo, en general, hace menos fuerte la teoría de que un ataque cibernético fue un ataque armado.

6. Legitimidad, se centra en la práctica del Estado y las normas aceptadas de comportamiento de la comunidad internacional, es decir, ésta acepta ciertos comportamientos como legítimos. Cuanto menos esta acción se parezca a lo aceptado internacionalmente, más fuerte es el argumento de uso ilegal de la fuerza o de ataque armado”[3].

Es por esto que se debe evaluar necesariamente el contexto en el que se desarrolla, el actor que perpetra la acción, el objetivo y su ubicación, además de otros problemas que se desprendan del caso. Por otra parte, es importante destacar que este criterio también aplica a los daños económicos, ya que el derecho internacional dice que los ataques económicos también son aplicables a la legítima defensa o autodefensa, verbigracia, lo sucedido en Estonia. Relacionado a lo anterior, Harol Hogju Koh da el siguiente ejemplo de ataques a estructuras críticas que estarían en el primer criterio: “Operaciones que desencadenen la fusión nuclear en una planta, operaciones que abran una presa sobre una población causando destrucción, operaciones que desactiven el control aéreo causando la colisión de aeronaves”[4].

Es por esto que se debe evaluar necesariamente el contexto en el que se desarrolla, el actor que perpetra la acción, el objetivo y su ubicación, además de otros problemas que se desprendan del caso. Por otra parte, es importante destacar que este criterio también aplica a los daños económicos, ya que el derecho internacional dice que los ataques económicos también son aplicables a la legítima defensa o autodefensa, verbigracia, lo sucedido en Estonia. Relacionado a lo anterior, Harol Hogju Koh da el siguiente ejemplo de ataques a estructuras críticas que estarían en el primer criterio: “Operaciones que desencadenen la fusión nuclear en una planta, operaciones que abran una presa sobre una población causando destrucción, operaciones que desactiven el control aéreo causando la colisión de aeronaves”[4].

Debe recordarse que, después de los ataques terroristas contra Estados Unidos el 11 de septiembre de 2001, los líderes estadounidenses reformularon la estrategia de seguridad nacional de aquel país para poner mayor énfasis en las amenazas en las que los Estados y los terroristas podrían adquirir armas de destrucción masiva o que simplemente sean considerados una amenaza a su seguridad nacional. Pasaron a una política más activa en el tema, llegando al grado de formular los llamados ataques preventivos[5]. Entonces, es el pragmatismo de los Estados Unidos lo que obliga a ser en extremo precisos a la hora de considerar si dicho ataque es un ataque armado, y por ende, causal de legítima defensa.

Es normal que el ataque cibernético tenga efectos indirectos y que estos puedan ser reparados relativamente en poco tiempo, sin embargo, como ya se ha dicho, el ciberataque puede recaer en infraestructura física, causando daños materiales. De tal modo, a este tipo de operaciones también aplica el derecho internacional humanitario, cuya finalidad es limitar los sufrimientos causados por los conflictos armados, destacando que esta herramienta también está regulada, tal como otros recursos de guerra.

Finalmente, también es importante diferenciar al combatiente y a la población civil y sus bienes, para que no sean objeto de las hostilidades, por ejemplo, no se debe atacar a hospitales, escuelas, etcétera. Algunos otros ejemplos son:

“(1) El efecto del arma cibernética tanto en la infraestructura militar y la infraestructura civil, incluida la infraestructura física compartida, por ejemplo una presa o la red eléctrica.

(2) …

(3) los efectos potenciales del ciberataque en objetos civiles que no son objetivos militares, como computadoras personales de civiles que no son relevantes pero están conectadas a computadores militares que son objetivos militares (hay que mencionar que, dado la infraestructura y las comunicaciones, en estas operaciones se comparte información con privados, sin embargo el jus in bello nos dice que no se debe usar la infraestructura civil para inmunizar los objetivos militares)”[6].

Acerca de la responsabilidad, hay que remarcar que los Estados son legalmente responsables por las actividades de sus órganos, personas o instituciones que actúen bajo su control, por tanto hay responsabilidad internacional inmediata en esta materia.

Relativo a la intensidad de la autodefensa, se encuentra relacionada con los principios de distinción y de proporcionalidad, de tal forma que no contribuya a preservar el esfuerzo de guerra. La autodefensa debe ser proporcional al daño recibido y la acción debe darse para evadir un daño mayor sin afán de castigo.

Para concluir esta segunda entrega, es importante destacar las palabras de Harol Hogju Koh para entender la importancia de estos temas a nivel político: “Porque el cumplimiento del derecho internacional nos da libertad para hacer más y hacerlo legítimo, en el ciberespacio podemos promover nuestro interés nacional de una manera más completa”[7].

[1] N. Schmitt, Michael. International Law in Cyberspace: The Koh Speech and Tallinn Manual Juxtaposed. Harvard International Law Journal, volume 54 (December 2012). p.10.

[2] Feffrey, Carr (2012), Inside Cyber Warfare, United States of America, O’reilly Media, Inc, second edition. p.59.

[3] Feffrey, Carr (2012), Inside Cyber Warfare, United States of America, O’reilly Media, Inc, second edition. p.61.

[4] Higju Koh, Harold. “International Law in Cyberspace”. U.S. Department of State Diplomacy in Action http://www.state.gov/s/l/releases/remarks/197924.htm (Consultado en 31 de marzo de 2013).

Higju Koh, Harold, International Law un Cyberspace Remarks as Prepared for Delibery by Harold Higju Koh to the USCYBERCOM Inter-Agency Legal Conference ft. Meade, MD, Sept. 18, 2012. Harvard International Law Journal, volume 54 (December 2012). p.4.

[5] Hispanidad, prensa digital española (2013), “EEUU: De los ataques preventivos de Bush a los cierres preventivos de embajadas de Obama”, Sección: Confidencial, nota periodística, consultada en agosto 8 del 2013, disponible en: http://www.hispanidad.com/confidencial/eeuu-de-los-ataques-preventivos-de-bush-a-los-cierres-preventivos-de-20130805-157998.html

[6] Higju Koh, Harold. Op.cit. p.5.

[7] Ibídem. p.5.