Desde hace ya algunos años hemos comunicado que Latinoamérica no es sólo una región que recibe amenazas desde otros lugares del mundo, por el contrario, hemos sido testigos del incremento de ataques desarrollados en la región. En el presente artículo vamos a compartir con ustedes un resumen de una de las últimas investigaciones del Laboratorio ESET Latinoamérica, en donde gracias a acciones en conjunto con HISPASEC logramos desmantelar una botnet dedicada al robo de información a usuarios latinoamericanos, la cual afectaba en 98% de los casos.

Operación Liberpy abarcó un periodo de más de ocho meses de actividades de una botnet en Latinoamérica. Durante ese lapso se detectaron acciones, campañas de propagación y técnicas de persistencia. A través del trabajo en conjunto de las diferentes entidades involucradas logramos realizar un sinkhole de la botnet, lo que nos permitió en primera instancia dimensionar parte de su tamaño y, además, coordinar el cese de las operaciones de estos cibercriminales en la región. Para lograr tales cometidos, no sólo tuvimos que analizar las amenazas en cuestión, también fue necesario entender y recopilar la información de las campañas realizadas en conjunto con sus objetivos.

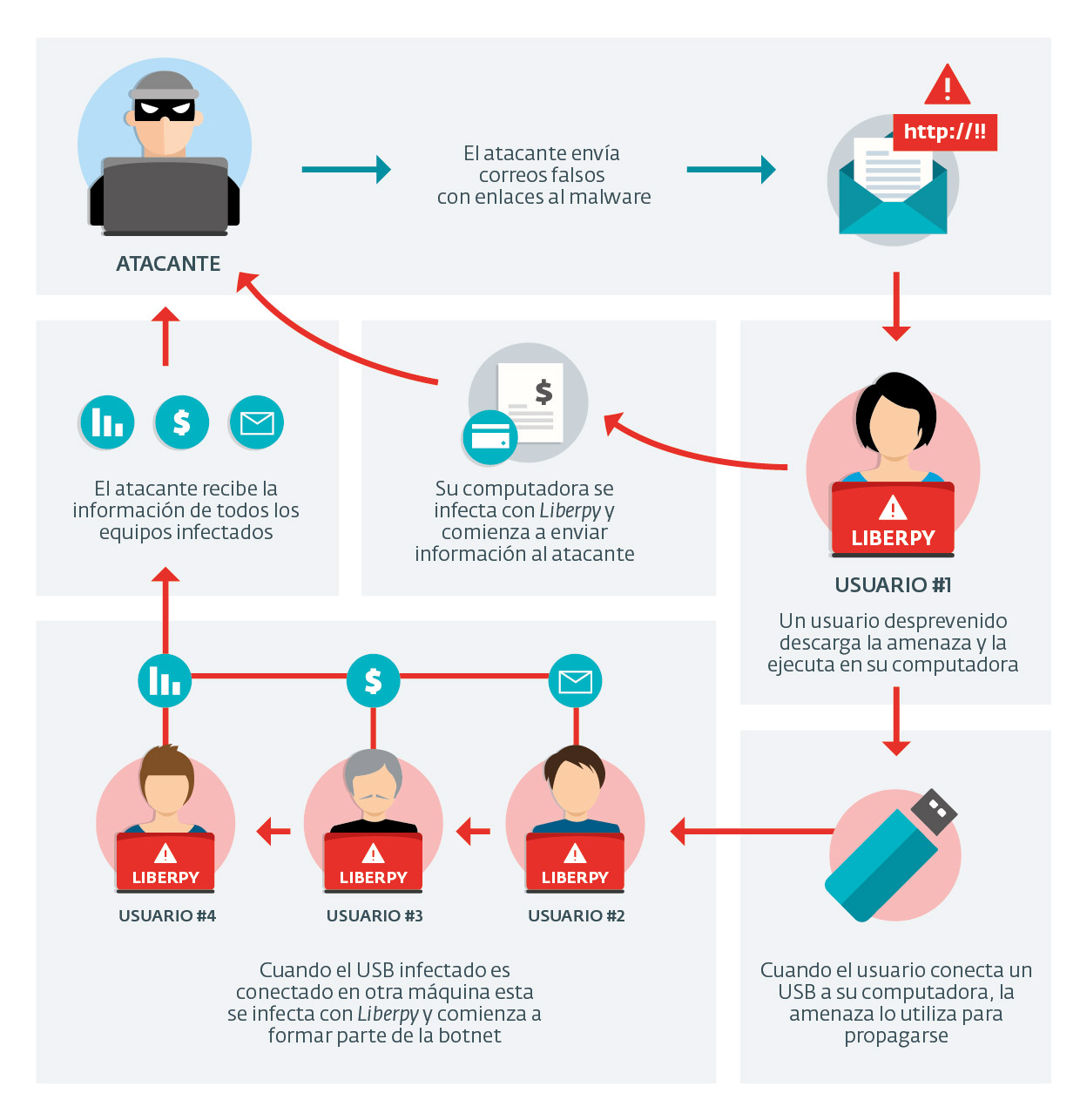

Diversas técnicas, desde falsos correos con un software para seguir envíos de un courier conocido hasta la infección de sistemas a través de dispositivos USB, permitieron a estos cibercriminales controlar más de dos mil equipos en toda Latinoamérica.

¿Cómo funcionaba Liberpy?

Las diferentes campañas de Liberpy empezaron con el envío de correos electrónicos falsos para notificar a las posibles víctimas de la aparición de este “software” de rastreo. Aquellos usuarios infectados comenzaron a formar parte de la botnet además de volverse un nuevo modo de propagación a través de los dispositivos USB que se conectaban a sus equipos.

De esta manera la botnet no sólo dependía de los usuarios que fueron víctimas de la ingeniería social sino que, además, aquellas personas que no lograban identificar un USB infectado continuaban esparciendo la amenaza.

Imagen 1. Funcionamiento de la botnet Liberpy

Los equipos infectados con Liberpy se conectaban por intervalos regulares al panel de control para enviar la información que habían logrado recopilar de los sistemas afectados. La versión 1.0 se conectaba cada 10 minutos, mientras que la versión 2.0 lo hacía cada hora.

Entre algunas de las particularidades de Liberpy pudimos observar que los cibercriminales dedicaron sus esfuerzos a determinado tipo de víctimas, en particular parecía que sus objetivos eran usuarios de un país o países específicos, ya que al clasificar las conexiones que existieron al sinkhole, cuantificamos un total de 2047 bots, de los cuales 1,953 eran de Venezuela.

Imagen 2. Distribución de los bots de Liberpy

Para diferenciar entre los bots, agrupamos los sistemas basados en sus direcciones IP, puertos de origen, frecuencia de conexión en la configuración de los bots y user agent sobre un total de 11, 754 conexiones recibidas. Procesando las capturas de tráfico con Bro, se simplificó el trabajo de procesamiento y facilitó la identificación de patrones entre los bots.

Liberpy fue una botnet que estuvo activa por más de ocho meses en la región, estaba orientada a robar información de usuarios de Latinoamérica y en particular de Venezuela. Recopilaba datos privados como usuarios, contraseñas, accesos a banca en línea y tarjetas de crédito de los más de dos mil equipos infectados.

Estudiar el comportamiento, las acciones, técnicas y metodologías utilizadas por los cibercriminales es un paso más para ayudar a miles de usuarios latinoamericanos y del mundo a estar alerta, identificar amenazas y proteger sus sistemas. Detectar las nuevas amenazas que los cibercriminales propagan es una de las tareas que los laboratorios de análisis de malware llevamos adelante, pero el trabajo en conjunto entre entidades permite abarcar diferentes aristas que nos ayudan a hacer de Internet un lugar más seguro.

Si quieres saber más consulta: