En el artículo anterior se describió una forma de instalar Ghost y algunas de sus características. En esta ocasión, se explicará cómo se configura en el laboratorio virtual para ver paso a paso la captura de una muestra de malware.

En esta sección se mostrará el funcionamiento del honeypot Ghost al infectar una de las máquinas de nuestro laboratorio con algunas muestras de malware que se propagan a través de dispositivos de almacenamiento extraíbles.

Configuración del laboratorio virtual

La siguiente configuración es sólo para ejecutar y visualizar correctamente los cambios realizados por las muestras que se analicen en nuestro laboratorio.

Se describe el procedimiento para Windows 7 y de igual manera se debe realizar en Windows XP.

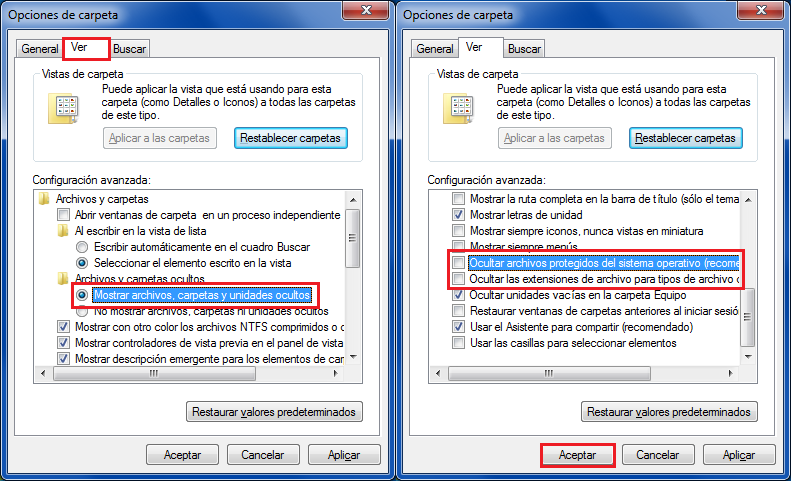

Abrir el Explorador de Windows (Menú Inicio → Equipo → (tecla ALT) → Herramientas → Opciones de carpeta... → pestaña Ver) para:

- Mostrar todos los archivos y carpetas ocultos

- No ocultar archivos protegidos del sistema operativo

- No ocultar las extensiones de archivos conocidos

Desactivar el firewall de Windows desde el Panel de control:

Quitar la selección "Usar este programa" en Windows Defender para evitar que detecte las muestras que se manejen en el laboratorio:

En Windows 7 deshabilitar la característica del Control de Cuentas de Usuario (UAC [http://windows.microsoft.com/es-mx/windows/what-is-user-account-control#...) para permitirles mayor libertad al malware de interactuar con el sistema, así como a las herramientas de monitoreo que requieren permisos de administrador para funcionar correctamente, como en el caso de Ghost.

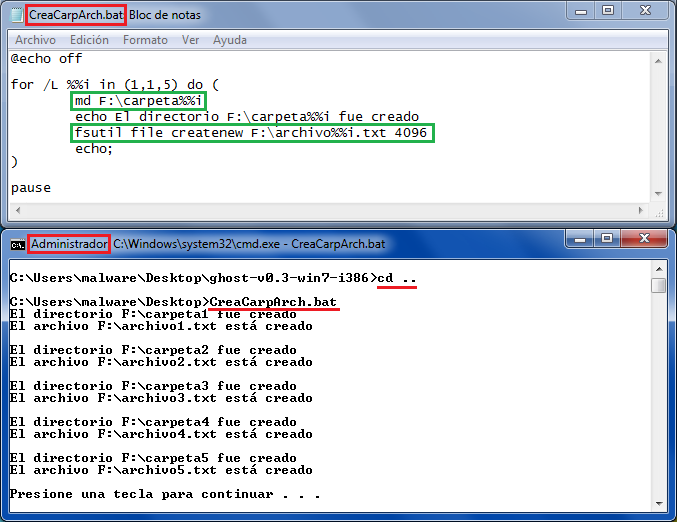

Creación de archivos y carpetas en el dispositivo USB

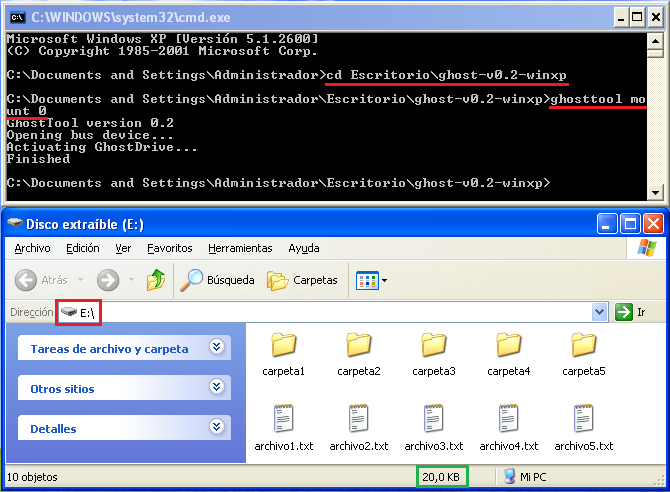

- ghosttool mount 0

Posteriormente, para crear carpetas y archivos en el dispositivo se puede utilizar el siguiente script tomando en cuenta que la unidad montada tiene asignada la letra "F".

Finalmente, desmontar la unidad:

- ghosttool umount 0

Nota: La creación de carpetas y archivos en la imagen "gd0.img" (que montamos con el identificador 0) son cambios que quedan guardados, por lo que se puede realizar una copia de dicha imagen y enviarse a otro equipo donde se pueda analizar la evidencia correspondiente al malware con mayor detalle.

Infección por software malicioso que se propaga a través de dispositivos extraíbles

Los análisis que se mostrarán a continuación están enfocados únicamente a presentar la actividad realizada en el dispositivo extraíble emulado y no toda la actividad realizada en el equipo por fines demostrativos y extensión del artículo, pero pueden consultar los enlaces proporcionados para mayor información de la propagación, detección y la manera de cómo recuperar los archivos ocultos. El proceso de infección que se realizará por cada muestra es el siguiente:

- Iniciar la herramienta Process Explorer

- Ejecutar el software malicioso

- Montar el dispositivo USB con Ghost

- Observar los cambios realizados por la muestra

Caso 1: Creación o modificación del archivo Autorun.inf [https://msdn.microsoft.com/en-us/library/windows/desktop/cc144200(v=vs.85).aspx]:

- ikea.exe (sha1: 3d1d5cf6dd898b81261495a3c7cfa01911af84d0 [https://www.virustotal.com/en/file/9b11150b59bdefa9a27aa19cb2a74a8f588e2...)

Una vez infectado el sistema se crea el archivo "autoruns.inf" y la carpeta "RECYCLER" en la raíz de la unidad emulada.

En el archivo autorun.inf la entrada "open" especifica la aplicación que AutoRun iniciará en la máquina (si es que tiene habilitada la función) cuando el usuario inserte el dispositivo extraíble. El archivo ejecutable se trata de una réplica de la muestra original.

- Indian girl.avi.exe (sha1: 2235d96e7c5b1044b19819e0b83a77b7f0707ee3 [https://www.virustotal.com/en/file/8b705c2c20de99ca4f937cc9496d8a5a947b8...)

En el archivo autorun.inf la entrada “shellexecute” se utiliza en lugar de “open” cuando se requiere iniciar un archivo que no es ejecutable. Los archivos ejecutables son réplicas de la muestra original.

Caso2: Creación de varios accesos directos (https://msdn.microsoft.com/en-us/library/dd871305.aspx):

- Jrokot.exe (http://www.malware.unam.mx/es/content/variante-de-dorkbot-descarga-malwa...) (sha1: ead70669bdca4e25fa7be5d3ca3e482d266710cc [https://www.virustotal.com/en/file/eb9e8338bbba02b9208bc97d3ae485ffec399...)

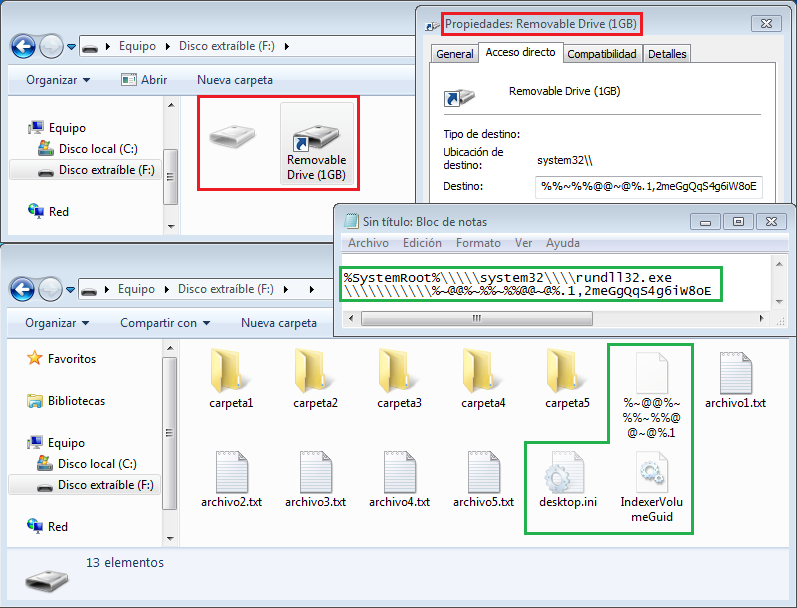

Una vez infectado el sistema, se crean en la raíz de la unidad emulada accesos directos a las carpetas y archivos que el malware configuró como ocultos para forzar al usuario a darles doble clic.

El acceso directo está diseñado para abrir el archivo al que apunta y además ejecutar el software malicioso en el dispositivo USB. El archivo ejecutable es una réplica de la muestra original.

- help.vbs (http://malware.unam.mx/es/content/c%C3%B3digo-malicioso-en-vbscript-se-p...) (sha1: 4586cf735e2ead5b6a57b2870076717014da16d4 [https://www.virustotal.com/en/file/8c526d6267ccbcae36027dd968fe4725600ba...)

En este caso, el software malicioso únicamente cambia los atributos de los archivos y no de las carpetas. El código en Visual Basic Script se trata de una réplica de la muestra original.

Caso 3: Creación de un sólo acceso directo

A continuación, se listan algunas piezas de malware identificadas recientemente que se propagan a través de dispositivos USB:

En este caso se infectó el equipo del laboratorio con la muestra "~@%~@%~@%~@%~@~%.1" que tiene por firma sha1 "cb1a4335a2b8b0d3dfb989a1aefb1fb38e57c8b71119e5022ded4270c31edf89" y la muestra generada en el dispositivo USB con nombre "%~@@%~%%~%%@@~@%.1" tiene por firma sha1 "dd64b7e3f965130aa3aacfa30d71da90f63d2f74" [https://malwr.com/analysis/ZjhhNTFmYzIxNzRiNGI0ZTlhOWNkYWUzYTE4ZjFmOTY/), por lo que se concluye que al infectar el dispositivo extraíble cambia su estructura interna (tamaño y nombre de la función) para dar origen a una nueva variante.

Con la información mostrada en estos dos artículos pudimos darnos cuenta de lo importante que es la recolección de evidencia generada por el software malicioso que se propaga a través de dispositivos USB, ya que es posible identificar características sobre nuevos vectores de infección, propagación y métodos de evasión de antivirus para que las soluciones de seguridad tomen cartas en el asunto y puedan proteger a sus usuarios de las amenazas más recientes. Además, no debemos tomar a la ligera este tipo de propagación de malware, ya que continúa siendo muy utilizado para distribuir amenazas como Cryptolocker (http://muyseguridad.net/2014/01/06/malware-cryptolocker-replica-usb/) y pueden provocar un impacto significativo tanto en equipos de usuarios caseros como en grandes empresas.

Si quieres saber más consulta: