Seguridad informática en entornos virtuales

La proliferación de nuevas tecnologías en las distintas áreas que conforman las soluciones actuales de TIC (tecnologías de información y comunicación), trae como consecuencia nuevos retos que las direcciones deben asumir y solventar llegado el momento de su instrumentación.

"Aun cuando el término virtualización ha sido acuñado en el contexto de los sistemas mainframe de IBM, introducidos en la década de los 60's" (Polze y Tröger, 2012), uno de los retos actuales es el aseguramiento de este tipo de entornos, que a diferencia de la infraestructura física, plantea nuevos desafíos. En contraste con los entornos físicos, los entornos virtuales basan su operación en infraestructura física unificada, es decir, un servidor físico puede contener uno o varios sistemas operativos hospedados en una misma plataforma. Es aquí donde el tema de seguridad de ambientes virtuales juega un papel muy importante.

Seguridad en máquinas virtuales

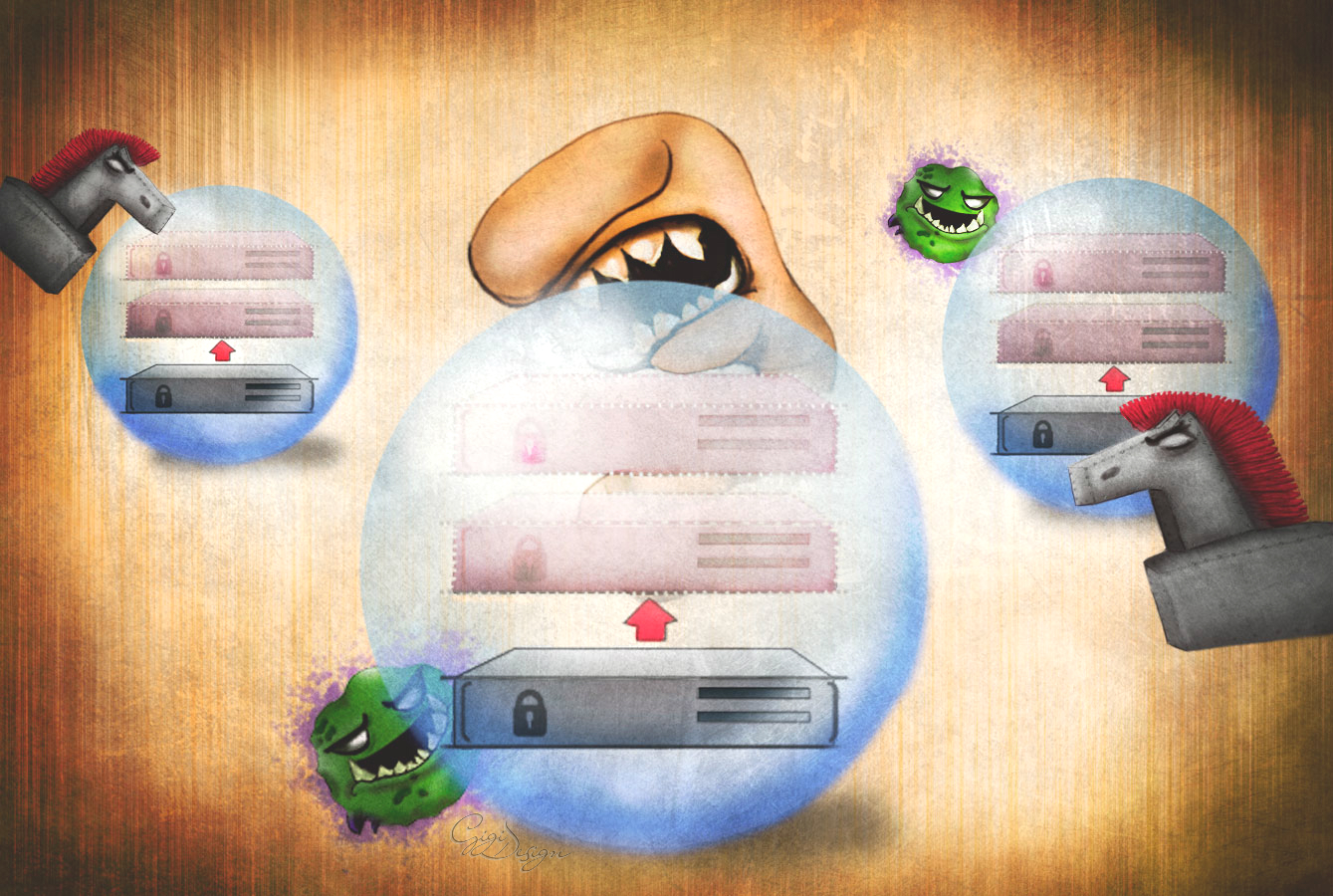

Las máquinas virtuales (virtual machines), a diferencia de un equipo físico, están reducidas a un simple archivo; que si bien representa flexibilidad para el administrador, también significa una vulnerabilidad que puede ser explotada para robar la máquina completa, incluyendo su contenido. Recordemos que en los entornos virtuales, varias máquinas virtuales pueden compartir una sola interfaz física (Figura 1), en consecuencia, dichos equipos pueden ser víctimas de diversos tipos de ataques entre una máquina virtual y otra residente en el mismo equipo físico, ante esta situación, el administrador debe estar prevenido.

Las máquinas virtuales (virtual machines), a diferencia de un equipo físico, están reducidas a un simple archivo; que si bien representa flexibilidad para el administrador, también significa una vulnerabilidad que puede ser explotada para robar la máquina completa, incluyendo su contenido. Recordemos que en los entornos virtuales, varias máquinas virtuales pueden compartir una sola interfaz física (Figura 1), en consecuencia, dichos equipos pueden ser víctimas de diversos tipos de ataques entre una máquina virtual y otra residente en el mismo equipo físico, ante esta situación, el administrador debe estar prevenido.

Por otro lado, la seguridad virtual se extiende más allá de las máquinas virtuales, por ejemplo, los sistemas de almacenamiento en red se ven expuestos a amenazas y constituyen otra línea de acción para los atacantes. Una recomendación es mantener los sistemas de almacenamiento separados del resto de las máquinas virtuales.

En un esquema virtual, en donde se utilizan equipos para ejecutar las tareas de procesamiento de las máquinas virtuales (y su almacenamiento se encuentra en un almacenamiento de red SAN[1]), es fácil ver cómo se ve comprometido todo el sistema de almacenamiento cuando no se contemplan este tipo de riesgos, sobre todo al momento de la instrumentación de entornos virtuales basados en sistemas de almacenamiento separado.

En este tipo de esquemas de operación, existe un servidor denominado “Servidor de procesamiento” que puede contener una o varias máquinas virtuales y un “Sistema de almacenamiento” (por ejemplo, uno del tipo SAN). Este sistema es un equipo físico separado del servidor de procesamiento, cuya función es alojar los archivos de cada una de las máquinas virtuales a través de interfaces, ya sea de tipo iSCSI[2] o Fiber Channel. Al interconectarse con el servidor de procesamiento, utiliza canales de comunicación que nuevamente quedan vulnerables ante cualquier posible ataque (Figura 2).

En los entornos de cómputo en la nube, los cuales involucran sistemas operativos para el servidor físico, máquinas virtuales y aplicaciones, es necesario considerar el aspecto de seguridad para la virtualización.

Aplicación de seguridad en entornos virtuales

Sabnis, S., Verbruggen, M., Hickey, J. and McBride, A. J. (2012), hacen mención de algunos aspectos para la aplicación de seguridad en entornos virtuales al inicio de su diseño, por ejemplo: clasificación del tráfico e información real entre máquinas virtuales, mecanismos de autentificación y controles de acceso robustos, controles para el acceso y la operación, corrección de vulnerabilidades e instalación de actualizaciones de seguridad, así como configuración de auditoría y escaneo de vulnerabilidades.

Se debe considerar la utilización de VLANs[3] para la separación del tráfico entre máquinas virtuales, lo que permitirá cierto nivel de aislamiento entre cada una de ellas. La utilización de firewalls personales en cada una de las máquinas también constituye una línea de defensa, puede administrar el tráfico de red permitido desde y hacia cada una de las máquinas. Otra opción es el empleo de switches virtuales, éstos pueden segmentar la red y controlar el tráfico, sobre todo cuando varias máquinas virtuales hacen uso de una sola interfaz física (Figura 3). Mantener actualizados los sistemas también representa un menor riesgo en ambientes virtuales.

Se puede hacer uso de herramientas comerciales para ayudar a resolver este tipo de problemas de seguridad virtual, tanto en entornos virtuales puros como en mixtos.

¿Qué hacer para asegurar los entornos virtuales?

Al igual que cualquier componente físico de TI, se debe comenzar con un plan de instrumentación de seguridad para los entornos virtuales, si bien es difícil decidir por dónde comenzar, un buen punto de inicio es consultar a los principales proveedores de soluciones, los cuales son unos de los primeros involucrados en el tema debido a la relevancia que tiene la seguridad en ambientes virtuales.

Algunos documentos como VMWareSecurity BestPractices, Hyper-V Security BestPractices (2010) y otros disponibles en los diferentes portales, permiten a los administradores de TI evaluar el tema y comenzar, en el caso de no haber considerado antes la instrumentación de seguridad para sus entornos virtuales.

Ejemplos de soluciones aplicables a seguridad virtual

Shavlik Technologies: ShavlikNetChkConfigure es una solución para la gestión de configuraciones que audita y hace cumplir las configuraciones de seguridad en una red.

Sistema de respaldo BackupExec 12.5 de Symantec Corp.: Esta solución de Symantec permite el respaldo de servidores virtuales a través de la instalación de un cliente enfocado específicamente a entornos virtuales.

VMware: VMware vCloud Networking and Security Edge ofrece una puerta de enlace de servicios de seguridad para proteger el perímetro del centro de datos virtual.

Check Point: Secure Virtual Network (SVN) asegura las comunicaciones business-to-business entre redes, sistemas, aplicaciones y usuarios a través de Internet, intranets y extranets.

Microsoft: Microsoft integra servicios de seguridad a entornos virtuales, en algunos casos integrados a sus soluciones, por ejemplo en Hyper-v a través de Windows Authorization Manager y en otros, con la integración de soluciones de terceros.

Dado que la complejidad de los sistemas de tecnología va en aumento, se podría decir que la seguridad en entornos virtuales se ha colocado en la cima de dicha complejidad. Requiere, por parte de los administradores de sistemas, una interacción con los sistemas virtuales igual o mayor a la que demandan los ambientes físicos, pero con un nivel de abstracción superior. Los administradores requieren, en principio, de un buen o excelente entendimiento de los sistemas tradicionales para una mejor comprensión de los entornos virtuales.

Es importante mencionar que el tema de seguridad virtual tratado en este artículo es sólo una introducción a esta área de la tecnología, pues bien podría ser considerada como un área de especialidad para los administradores de sistemas. En tal caso se deben tomar en cuenta, entre otros aspectos: el análisis de vulnerabilidades en entornos virtuales, políticas, tecnologías y mejores prácticas, así como tomar en cuenta que este tipo de entornos no operan de igual forma que los físicos. Sin embargo, al igual que en éstos últimos, existen herramientas que ayudan a proteger y mantener la integridad de los entornos virtuales a través de una buena administración de la seguridad virtual.

Si quieres saber más visita:

- Principios Básicos de Seguridad en Bases de Datos

- Guía de Seguridad para Windows 2000 [PDF]

- Virtualización: un problema recuperarse del desastre

Referencias

- Polze, A. and Tröger, P. (2012), Trends and challenges in operating systems—from parallel computing to cloud computing. Concurrency Computat.:Pract. Exper., 24: 676–686. doi: 10.1002/cpe.1903

- Sabnis, S., Verbruggen, M., Hickey, J. and McBride, A. J. (2012), Intrinsically Secure Next-Generation Networks. Bell Labs Tech. J., 17: 17–36. doi: 10.1002/bltj.21556

- Server virtualization security best practices. Recuperado de: http://searchservervirtualization.techtarget.com/tutorial/Server-virtual...

- Shavlik Technologies. Recuperado de: http://totemguard.com/soporte/files/Shavlik_NetChk_Configure.pdf

- Symantec Backup Exec 12.5 for Windows Servers. Recuperado de: http://ftpandina.atv.com.pe/ManualesIT/ManualLTo.pdf

- Seguridad y cumplimiento normativo. Recuperado de: http://www.vmware.com/latam/cloud-security-compliance/cloud-security#sth...

- Check Point. Recuperado de: http://www.etek-reycom.com.ar/tecno/proveedor/check_point.htm

- Microsoft Virtualization. Recuperado de: http://www.microsoft.com/spain/virtualizacion/solutions/technology/defau...